Diferencia entre revisiones de «Blog o bitácora»

| Línea 9: | Línea 9: | ||

2) '''Credenciales comprometidas y suplantación en la autenticación.''' | 2) '''Credenciales comprometidas y suplantación en la autenticación.''' | ||

Las brechas de datos y otros ataques frecuentemente resultan de un sistema de autenticación «pobre», como permitir contraseñas débiles y una mala administración de claves o certificados. A menudo, las organizaciones luchan con la gestión de identidades en tanto que tratan de asignar permisos adecuados a la función de trabajo del usuario. Pero en algunas ocasiones la falta de gestión correcta de las bajas provoca que no estas no sean efectivas en el momento en el que el puesto de trabajo cambia o el usuario abandona la organización. Los sistemas de autenticación multifactor, como las contraseñas de un solo uso, la autenticación mediante dispositivos móviles y las tarjetas inteligentes protegen los servicios en la nube porque dificultan que los atacantes inicien sesión con contraseñas robadas. Existen multitud de ejemplos de organizaciones y servicios de internet muy conocidos que han expuesto millones de registros de clientes o usuarios como resultado de credenciales de usuario robadas. En la mayoría de los casos, asociado a fallos en el despliegue de un proceso de autenticación de tipo multifactor, así que una vez que los atacantes obtienen las credenciales,solo cabe esperar que el proceso que se encarga de la respuesta a incidentes sea efectivo. Muchos desarrolladores cometen el error de incrustar credenciales y claves criptográficas en el código fuente y dejarlas en repositorios orientados al público, como GitHub. Las claves necesitan estar adecuadamente protegidas, y una infraestructura de clave pública bien asegurada es necesaria. También necesitan ser rotadas periódicamente para que a los atacantes les sea más difícil utilizar claves que han obtenido sin autorización. Las organizaciones que planean federar la identidad con un proveedor de la nube necesitan entender las medidas de seguridad que el proveedor utiliza para proteger la plataforma de identidad. Centralizar la identidad en un solo repositorio tiene sus riesgos, y en cada caso se ha de valorar muy bien la protección y las salvaguardas asociadas. | Las brechas de datos y otros ataques frecuentemente resultan de un sistema de autenticación «pobre», como permitir contraseñas débiles y una mala administración de claves o certificados. A menudo, las organizaciones luchan con la gestión de identidades en tanto que tratan de asignar permisos adecuados a la función de trabajo del usuario. Pero en algunas ocasiones la falta de gestión correcta de las bajas provoca que no estas no sean efectivas en el momento en el que el puesto de trabajo cambia o el usuario abandona la organización. Los sistemas de autenticación multifactor, como las contraseñas de un solo uso, la autenticación mediante dispositivos móviles y las tarjetas inteligentes protegen los servicios en la nube porque dificultan que los atacantes inicien sesión con contraseñas robadas. Existen multitud de ejemplos de organizaciones y servicios de internet muy conocidos que han expuesto millones de registros de clientes o usuarios como resultado de credenciales de usuario robadas. En la mayoría de los casos, asociado a fallos en el despliegue de un proceso de autenticación de tipo multifactor, así que una vez que los atacantes obtienen las credenciales,solo cabe esperar que el proceso que se encarga de la respuesta a incidentes sea efectivo. Muchos desarrolladores cometen el error de incrustar credenciales y claves criptográficas en el código fuente y dejarlas en repositorios orientados al público, como GitHub. Las claves necesitan estar adecuadamente protegidas, y una infraestructura de clave pública bien asegurada es necesaria. También necesitan ser rotadas periódicamente para que a los atacantes les sea más difícil utilizar claves que han obtenido sin autorización. Las organizaciones que planean federar la identidad con un proveedor de la nube necesitan entender las medidas de seguridad que el proveedor utiliza para proteger la plataforma de identidad. Centralizar la identidad en un solo repositorio tiene sus riesgos, y en cada caso se ha de valorar muy bien la protección y las salvaguardas asociadas. | ||

3) '''Interfaces y API hackeadas''' | 3) '''Interfaces y API hackeadas''' | ||

Prácticamente todos los servicios y las aplicaciones en la nube ahora ofrecen API para facilitar tareas de automatización e interoperabilidad. Los equipos de TI utilizan interfaces y API para gestionar e interactuar con servicios en la nube, incluidos aquellos que ofrecen aprovisionamiento en autoservicio, gestión remota, orquestación, monitorización y supervisión en la nube. La seguridad y la disponibilidad de los servicios en la nube, desde la autenticación y el control de acceso hasta el cifrado y la monitorización de actividades, dependen de la seguridad de la API. El riesgo aumenta con terceros que dependen de las API y se basan en estas interfaces, ya que las organizaciones pueden necesitar exponer más servicios y credenciales. Las interfaces débiles y las API exponen a las organizaciones a cuestiones de seguridad relacionadas con la confidencialidad, la integridad, la disponibilidad y la rendición de cuentas. Las API y las interfaces tienden a ser la parte más expuesta de un sistema porque normalmente son accesibles desde internet. Se recomiendan controles adecuados como la primera línea de defensa y detección. Las aplicaciones y los sistemas de modelado de amenazas, incluidos los flujos de datos y la arquitectura/diseño, se convierten en partes importantes del ciclo de vida del desarrollo. También se recomiendan revisiones de código enfocadas en la seguridad y rigurosas pruebas de penetración. | Prácticamente todos los servicios y las aplicaciones en la nube ahora ofrecen API para facilitar tareas de automatización e interoperabilidad. Los equipos de TI utilizan interfaces y API para gestionar e interactuar con servicios en la nube, incluidos aquellos que ofrecen aprovisionamiento en autoservicio, gestión remota, orquestación, monitorización y supervisión en la nube. La seguridad y la disponibilidad de los servicios en la nube, desde la autenticación y el control de acceso hasta el cifrado y la monitorización de actividades, dependen de la seguridad de la API. El riesgo aumenta con terceros que dependen de las API y se basan en estas interfaces, ya que las organizaciones pueden necesitar exponer más servicios y credenciales. Las interfaces débiles y las API exponen a las organizaciones a cuestiones de seguridad relacionadas con la confidencialidad, la integridad, la disponibilidad y la rendición de cuentas. Las API y las interfaces tienden a ser la parte más expuesta de un sistema porque normalmente son accesibles desde internet. Se recomiendan controles adecuados como la primera línea de defensa y detección. Las aplicaciones y los sistemas de modelado de amenazas, incluidos los flujos de datos y la arquitectura/diseño, se convierten en partes importantes del ciclo de vida del desarrollo. También se recomiendan revisiones de código enfocadas en la seguridad y rigurosas pruebas de penetración. | ||

4) '''Vulnerabilidad''' | 4) '''Vulnerabilidad''' | ||

Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un proble- ma mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un problema mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control de cambios que tratan los parches de emergencia aseguran que las actividades relacionadas con el mantenimiento del software esten debidamente documentadas y revisadas por los equipos tecnicos. | Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un proble- ma mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un problema mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control de cambios que tratan los parches de emergencia aseguran que las actividades relacionadas con el mantenimiento del software esten debidamente documentadas y revisadas por los equipos tecnicos. | ||

Revisión del 15:12 5 dic 2022

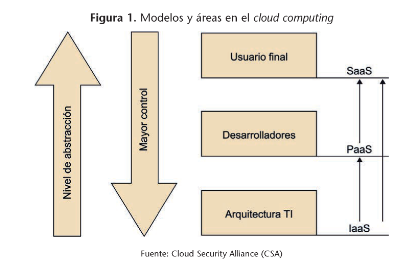

Amenazas en Cloud Computing La naturaleza compartida en los catálogos de servicios en el campo de la computación en la nube introduce la aparición de nuevas brechas de seguridad que pueden amenazar los beneficios obtenidos en el cambio hacia tecnologías basadas en la nube. Organizaciones como la CSA (Cloud Security Alliance) advierten que es importante considerar que los servicios en la nube, por su naturaleza, permiten a los usuarios omitir las políticas de seguridad de toda la organización utilizando servicios externos, fenómeno que se conoce como «Shadow IT». De aquí la importancia de establecer nuevos controles para la detección, el control y la concienciación sobre los riesgos de esta nueva situación. En términos generales, en función del tipo de servicio contratado, conforme va incrementándose el nivel de abstracción disminuye el control que el cliente tiene sobre la infraestructura. Del mismo modo, cuanto mayor control tiene la organización o el cliente sobre la infraestructura que proporciona el servicio, mayor nivel de seguridad y control puede aplicar sobre esta y, por tanto, sobre la información tratada.

Principales Amenazas

1) Fuga de información Los entornos en la nube se enfrentan a muchas de las amena- zas que ya encontramos en las redes corporativas tradicionales, pero estas se acentúan debido a la gran cantidad de datos alma- cenados en servidores en la nube, y los proveedores se convier- ten en un objetivo más atractivo. Si hablamos de datos/ información, es muy importante tener en cuenta que la gravedad del daño depende en gran medida de la sensibilidad de los datos expuestos. La información financiera expuesta tiende a salir en los titulares de la prensa generalista, pero las infracciones que involucran información de salud, secretos comerciales y propie- dad intelectual son las más devastadoras. Cuando se produce una fuga de datos, las empresas pueden incurrir en multas o pueden enfrentarse a demandas o incluso a cargos criminales. También se han de considerar las investiga- ciones de la infracción y las propias notificaciones hacia los clientes, que por daños de imagen pueden añadir costes muy significativos. Efectos indirectos, como daños a la marca y la pérdida de negocio, pueden afectar a las organizaciones durante varios años. Al final, los proveedores de nube implementan controles de seguridad para proteger sus entornos, pero cabe recordar que en última instancia las organizaciones son responsables de proteger sus propios datos dentro de la organización y también en la nube. Es más que recomendable que las organizaciones utilicen meca- nismos como la autenticación multifactor y el cifrado de datos para protegerse contra las fugas de información.

2) Credenciales comprometidas y suplantación en la autenticación. Las brechas de datos y otros ataques frecuentemente resultan de un sistema de autenticación «pobre», como permitir contraseñas débiles y una mala administración de claves o certificados. A menudo, las organizaciones luchan con la gestión de identidades en tanto que tratan de asignar permisos adecuados a la función de trabajo del usuario. Pero en algunas ocasiones la falta de gestión correcta de las bajas provoca que no estas no sean efectivas en el momento en el que el puesto de trabajo cambia o el usuario abandona la organización. Los sistemas de autenticación multifactor, como las contraseñas de un solo uso, la autenticación mediante dispositivos móviles y las tarjetas inteligentes protegen los servicios en la nube porque dificultan que los atacantes inicien sesión con contraseñas robadas. Existen multitud de ejemplos de organizaciones y servicios de internet muy conocidos que han expuesto millones de registros de clientes o usuarios como resultado de credenciales de usuario robadas. En la mayoría de los casos, asociado a fallos en el despliegue de un proceso de autenticación de tipo multifactor, así que una vez que los atacantes obtienen las credenciales,solo cabe esperar que el proceso que se encarga de la respuesta a incidentes sea efectivo. Muchos desarrolladores cometen el error de incrustar credenciales y claves criptográficas en el código fuente y dejarlas en repositorios orientados al público, como GitHub. Las claves necesitan estar adecuadamente protegidas, y una infraestructura de clave pública bien asegurada es necesaria. También necesitan ser rotadas periódicamente para que a los atacantes les sea más difícil utilizar claves que han obtenido sin autorización. Las organizaciones que planean federar la identidad con un proveedor de la nube necesitan entender las medidas de seguridad que el proveedor utiliza para proteger la plataforma de identidad. Centralizar la identidad en un solo repositorio tiene sus riesgos, y en cada caso se ha de valorar muy bien la protección y las salvaguardas asociadas.

3) Interfaces y API hackeadas Prácticamente todos los servicios y las aplicaciones en la nube ahora ofrecen API para facilitar tareas de automatización e interoperabilidad. Los equipos de TI utilizan interfaces y API para gestionar e interactuar con servicios en la nube, incluidos aquellos que ofrecen aprovisionamiento en autoservicio, gestión remota, orquestación, monitorización y supervisión en la nube. La seguridad y la disponibilidad de los servicios en la nube, desde la autenticación y el control de acceso hasta el cifrado y la monitorización de actividades, dependen de la seguridad de la API. El riesgo aumenta con terceros que dependen de las API y se basan en estas interfaces, ya que las organizaciones pueden necesitar exponer más servicios y credenciales. Las interfaces débiles y las API exponen a las organizaciones a cuestiones de seguridad relacionadas con la confidencialidad, la integridad, la disponibilidad y la rendición de cuentas. Las API y las interfaces tienden a ser la parte más expuesta de un sistema porque normalmente son accesibles desde internet. Se recomiendan controles adecuados como la primera línea de defensa y detección. Las aplicaciones y los sistemas de modelado de amenazas, incluidos los flujos de datos y la arquitectura/diseño, se convierten en partes importantes del ciclo de vida del desarrollo. También se recomiendan revisiones de código enfocadas en la seguridad y rigurosas pruebas de penetración.

4) Vulnerabilidad Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un proble- ma mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un problema mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control de cambios que tratan los parches de emergencia aseguran que las actividades relacionadas con el mantenimiento del software esten debidamente documentadas y revisadas por los equipos tecnicos.