Sitios AD y replicación (Tarea Sección)

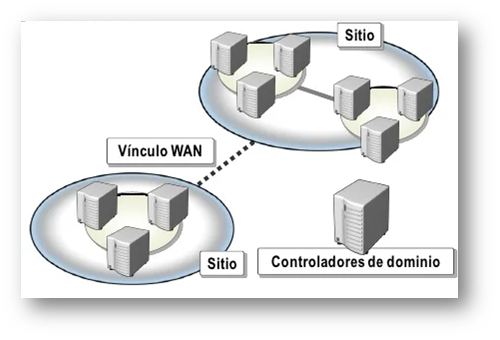

Los sitios AD son objetos del directorio los cuales tienen como objetivo principal encargarse de gestionar el tráfico al momento en que realizamos una réplica, los sitios se consideran como “un lugar físico” ya que a través de ellos podemos representar la topología física de nuestra organización, es decir que si poseemos un entorno que se encuentra distribuido en diferentes lugares a través de los sitios nosotros podemos determinar las diferentes ubicaciones en las que está situada la organización y las maquinas que se encuentran en estas ubicaciones, además los sitios nos ayudan a poder administrar la replicación.

Conceptualización general

Sitios AD, su propósito y necesidad como parte de la infraestructura AD

En Active Directory se nos presentan componentes importantes para que este funcione, los sitios son objetos que conforman el directorio los cuales se encuentran divididos por configuración:

▶ CN= Sites

▶ CN= Configuration

▶ DC= Dominio raíz del bosque

Los sitios tienen como propósito gestionar el tráfico que se da cuando se replican los sitios y de este modo ayudar con la ubicación de los servicios, crear sitios se vuelve una necesidad cuando se tiene que identificar y separar una red conectada. Debemos de recordar que una red con conexión fuerte representa un sitio de Active Directory donde replicaciones y cambios son instantáneos, por esto mismo los sitios se vuelven una necesidad dentro de Active Directory.

Active Directory cuenta con el complemento Sitios y Servicios el cual sirve para la administración de objetos de manera específica y estos implementan la topología de replicación entre sitios, todos los objetos se almacenan específicamente en el contenedor de sitios de servicios de dominio en AD. Si se tiene una red física el sitio representa el conjunto de equipos que se conectan mediante una red de velocidad alta, por ejemplo, red LAN, es común que los equipos en sitios físicos se encuentren en un mismo lugar como, por ejemplo: edificios o empresas.

Los objetos de sitio y los objetos de cada sitio que se encuentren de manera relacionadas se encuentran replicados en los controladores de dominio en el bosque de AD y se pueden administrar:

● Sitios

● Subredes

● Servidores

● Configuración NTDS

● Conexiones

● Vínculos a sitios

● Transporte entre sitios IP y SMTP

● Publicación de servicios

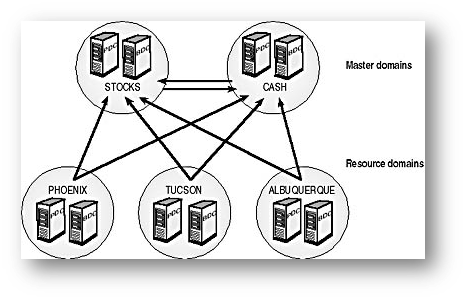

Modelo multimaestro al efectuar replicación AD

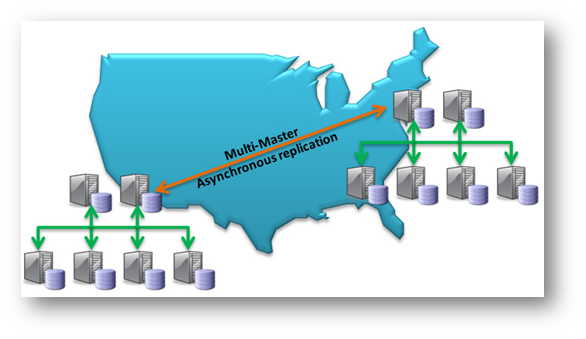

Replicación multimaestro es el método de replicación de base de datos que propicia que los datos sean guardados por un grupo de computadoras y poder actualizarlos cualquier miembro del grupo, este modelo es el responsable de repartir las modificaciones de datos que cada miembro realiza al resto del grupo y resolver cualquier conflicto que pueda aparecer entre los cambios simultáneos hechos por los diferentes miembros.

Esta también se conoce como replicación primaria debido a que un solo miembro del grupo es el maestro para una cierta pieza de datos, siendo el único nodo al que tiene permiso de modificación en esa pieza de datos. La replicación multimaestro cuenta con agrupación de clústeres de conmutación por error, los servidores que son pasivos en la replicación de datos maestros tienen que prepararse para tomar el control en caso de que el maestro deje de funcionar por cualquier inconveniente, pero se debe aclarar que el maestro es el único servidor de manera activa para tener interacción con el cliente.

Las implementaciones de replicación con varios maestros son bastante prevalentes en Active Directory y Microsoft, en AD los objetos actualizados en un controlador de dominio se replican en otros controladores de dominio a través de la replicación multimaestro, no es necesario que los controladores de dominio se replique entre sí porque causa que el tráfico de red se vuelva excesivo en las grandes implementaciones de Active Directory, los controladores de dominio cuentan con un patrón de actualización complejo que cuenta con la garantía que sus servidores se actualicen de manera oportuna y que su tráfico no sea excesivo en la replicación.

Entre las ventajas de la replicación multimaestro podemos mencionar:

• Accesibilidad: si un maestro falla, otros maestros pueden continuar actualizando la base de datos.

• Acceso distribuido: Los maestros pueden ubicarse en sitios distribuidos a través de la red.

Entre las desventajas de la replicación multimaestro podemos mencionar:

• Coherencia: los sistemas de replicación de multimaestro violan propiedades, son perezosos y asincrónicos.

• Rendimiento: son complejos y aumentan el tiempo de comunicación.

• Integridad: tienen problemas como la resolución de conflictos y cuando se aumentan los nodos aumenta el tiempo de comunicación.

Funcionamiento general de la replicación dentro de un sitio AD

La replicación entre sitios puede darse dos formas diferentes:

■ Replicación Intrasite: Esta es cuando se tienen todos los DCs en el mismo site.

■ Replicación Intersite: Esta es cuando se tienen los DCs en diferentes site.

Debemos tener en cuenta que el site es la manera en la que Active Directory representa la ubicación física de la organización, empresa o sucursal y esta se puede configurar y ver sus diferentes sites en la consola de AD Sites and Services.

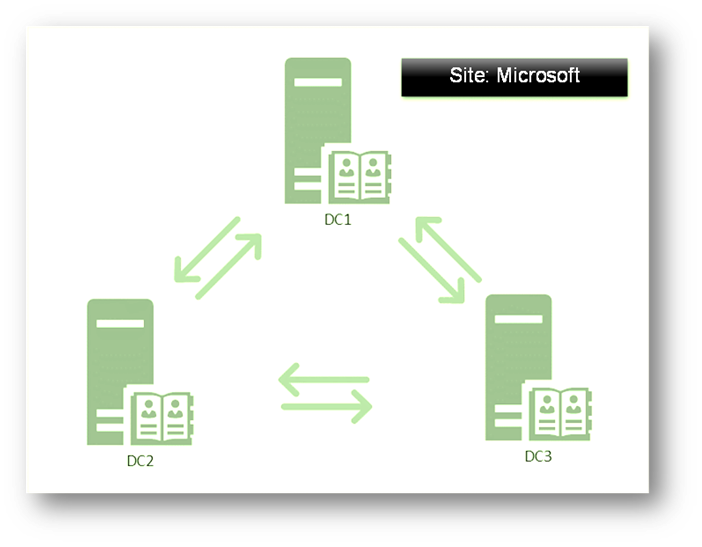

En este caso nos interesa la replicación Intrasite, para la cual realizamos el siguiente ejercicio:

En el escenario Microsoft se tienen tres DCs replicándose entre sí y en estos se encuentran dos procesos de replicación distintos en cada par de DCs, al momento de replicar se hace la creación de conectores de manera automática y estos son conectores de replicación entre los distintos DCs.Quien se encarga de crear este conector es el Knowledge Consistency Checker abreviado como (KCC) este tiene como responsabilidad y función la creación y lograr mantener los conectores de replicación ante posibles cambios. Al hacer cambios en un CD cualquiera como, por ejemplo, si se crea un usuario en el DC1, este se almacena en la base de datos correspondiente al DC1 y le será asignado un USN (Número de 64 bits identificador de un DC).

Cada replicación se encuentra basada en pares de DC, cada par de DCs establece su propia conversación de replicación y esta extrae información de dos tablas de valores:

• High Watermark Vector: Valor más alto que un DC ha recibido desde un partner de replicación directa.

• Up To Dateness Vector: Valor USN más alto que un DC ha recibido de otro DC cualquiera.

Para el caso que DC1 Y DC2 se están replicando entre sí se realiza lo siguiente:

→ Se crea un objeto en el DC1 que se replicará al DC2 y se tiene que recordar que el cambio que realizamos en el DC1 se considera un Originating Write, mientras que el DC que recibirá dicho cambio se considera Replicated Write.

→ DC2 manda una solicitud a DC1 para consultar si hubo algún cambio (si se da algún cambio antes de este lapso en DC1, éste notificará a DC2 para que inicie la replicación).

→ Cuando DC2 hace la solicitud envía también la siguiente información y otras cosas:

□ El USN del DC1 que almacena en su propio HWMV.

□ El USN del DC1 que almacena en su propio UTDV.

→ La información anterior sirve para que DC1 compruebe los objetos que necesita replicar al DC2, para que esto pase se compara el USN más alto con el HWMV recibido del DC2. El objeto con un USN mayor que el HWMV necesita ser replicado y estos objetos se replican al DC2 y reciben un USN en dicho DC2. El HWMV del DC2 para el DC1 se actualiza para reflejar el USN del DC1 que se ha recibido.

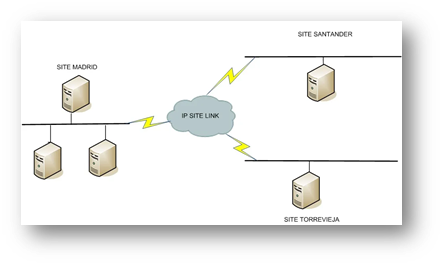

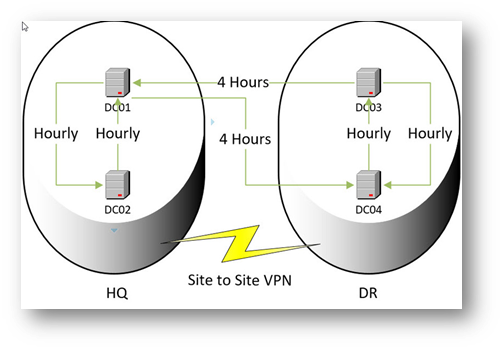

Funcionamiento general de la replicación entre dos sitios AD

La replicación entre dos sitios es de distinta forma a replicar dentro de un sitio, debido a factores como el ancho de banda porque entre sitios es común que se encuentre de manera limitada. Cuando se comprueba la coherencia de información en Active Directory se genera la topología de replicación entre ambos sitios, por medio de un diseño de expansión de árbol. La replicación entre dos sitios se tiene que hacer de manera óptima para lograr eficacia en el ancho de banda, las actualizaciones de los directorios de los sitios se harán de manera automática, las actualizaciones que se replican entre estos dos sitios se comprimen con el fin de conservar el ancho de banda.

Topología para la replicación entre dos sitios:

La información para esto la proporciona el complemento Sitios y Servicios de Active Directory, en esta se encuentran los sitios y los vínculos a sitios para lograr generar la topología adecuada de replicación entre dos sitios de forma eficaz y automática. En el directorio se encontrará el almacenamiento de la topología como la replicación de objetos de conexión, ya que el sistema los crea automáticamente, la topología de replicación entre sitios se actualiza cada cierto tiempo para mostrar los cambios que se pueden haber dado en la red.

Datos para realizar la replicación entre dos sitios:

• Active Directory preserva el ancho de banda minimizando la frecuencia de replicación.

• La replicación entre dos sitios en cada vinculo se realiza cada 3 horas.

• Se puede aumentar la frecuencia, pero esto amplia el ancho de banda en la replicación.

• Los vínculos están disponibles para el transporte de tráfico 24 horas al día los 7 días de la semana.

Aspectos para considerar, por parte de un administrador, a la hora de definir como se manejará la replicación entre tres o más sitios AD

Aunque los mismos datos para realizar la replicación entre dos sitios aplica para 3 o más sitios también debemos de tener en cuenta que:

• El primer controlador se implementa en un único dominio porque es el primer controlador de dominio.

• Si agregamos un segundo controlador de dominio que no aloje ningún catálogo global, se comenzará la replicación de los datos del directorio directamente entre los dos controladores de dominio.

• Si agregamos un tercer controlador de dominio que no aloje ningún catálogo global, se continuará la replicación de los datos del directorio, pero ahora entre los tres controladores de dominio.

Algo que también es importante de visualizar es:

■ Frecuencia de replicación de controladores de dominio: De forma predeterminada, los controladores de dominio replican el esquema y la información de configuración una vez por hora.

■ Verificar el cronograma de replicación de AD: Esto se puede hacer ejecutando repadmin /showrepl para ver el estado de la replicación. Si se quiere un resumen general del estado de la replicación, el comando que se debe utilizar es repadmin /replsummary.

Configuración de sitios AD

Sitios y subredes

Los sitios representan la estructura física o topología de la red, Active Directory Domain Services utiliza información de la topología de red que se encuentra en el directorio para poder generar una replicación eficaz. La topología de replicación es importante porque es el conjunto de objetos de conexión que ayudan a replicar desde un primer inicio el controlador de dominio de origen al controlador de destino.

El uso de los sitios se basa en que los controladores de dominio y otros servidores utilizan los sitios debido a la conectividad de red que proporciona un sitio, también los sitios facilitan actividades como:

• Replicación: Se hace un equilibrio con la necesidad de la información que contiene el directorio de forma actualizada.

• Autenticación: La información que contiene cada sitio sirve de ayuda a la autenticación, para que esta sea más rápida y eficaz.

• Ubicación de servicio: Los servicios certificados de Active Directory usan información de la subred y el sitio para poder encontrar a los proveedores de servicio de manera más rápida.

Un objeto de subred de Active Directory Domain Services agrupa a los equipos porque cuando se realiza la asociación con una o más subredes se les asignan las direcciones IP a los sitios.

Ubicación física y lógica de los DCs

Los componentes de Active Directory se pueden dividir en estructuras lógicas y físicas. Los componentes lógicos en Active Directory le permiten organizar los recursos para que su diseño en el directorio refleje la estructura lógica de su empresa. Los componentes físicos en Active Directory se usan de manera similar, pero se usan para reflejar la estructura física de la red. Al separar los componentes lógicos y físicos de una red, los usuarios pueden encontrar mejor los recursos y los administradores pueden administrarlos de manera más efectiva.

Los componentes físicos se utilizan para diseñar una estructura de directorios que refleja el diseño físico, o topología, de la red. Por ejemplo, como vimos anteriormente, un sitio es una combinación de subredes y un DC es un servidor que tiene una copia del directorio. Los DC están ubicados físicamente en ubicaciones específicas de una organización, mientras que las subredes consisten en computadoras que usan la misma agrupación de direcciones IP. En ambos casos, puede visitar una habitación o un edificio y encontrar estos componentes. Por lo tanto, los componentes físicos se pueden utilizar para reflejar la estructura física de una organización en el directorio. La estructura lógica consta de bosques, árboles de dominio, dominios, unidades organizativas y objetos y Los sitios y los controladores de dominio son parte de la estructura física.

Influencia de DNS y Registros SRV en el funcionamiento de los sitios

Efecto al crear múltiples sitios

Los registros SRV dentro del DNS permiten poder determinar el rumbo de las peticiones de accesos a los sitios para balancear la carga en el servidor, estos registros están conformados por varios valores que indican distintos parámetros como:

_service._proto.name. TTL class SRV priority weight port target

Explicación del parámetro:

service: nombre simbólico del servicio deseado.

Proto: protocolo a utilizar (TCP, UDP, etc.).

Name: nombre del dominio.

TTL: tiempo de vida útil de la data que se quiere transportar.

Class: campo estándar que siempre debe estar en IN.

SRV: tipo de registro que siempre sería SRV.

Priority: indica la prioridad del host de destino, un valor más bajo significa mayor prioridad.

Weight: porcentaje de carga relativa, que debe sumar 100 para registros con la misma prioridad, un valor más alto significa una mayor probabilidad de ser elegido.

Port: indica el TCP o UDP en el que se encuentra el servicio.

Target: FQDN de destino.

Al crear múltiples sitios se obtiene redundancia porque de fallar un sitio donde está alojado un servicio se puede asignar otro u otros en el registro en los cuales se determine cómo se manejan las solicitudes en caso de darse una falla.

Kerberos, LDAP, etc.

La sintaxis anterior se puede ocupar para Servicios como Kerberos, LDAP, etc. Debido a que los registros SRV son de uso común con los protocolos, para poder hacer esto se en la sintaxis se debe de reemplazar protocolo que se quiere utilizar, por ejemplo:

_ldap._tcp.example.com. IN SRV 10 50 389 ds1.example.com

La mayoría de los clientes LDAP deben configurarse explícitamente con las direcciones de los servidores LDAP que se utilizan, pero es de tomar en cuenta que en la RFC 2782 se describe una forma alterna de averiguar qué servidores de directorio están disponibles que son los registros de recursos DNS SRV, si los servidores DNS de una red se han configurado con los registros adecuados, los clientes que admitan esta función pueden descubrir automáticamente los servidores LDAP que deben usar. Kerberos puede usar DNS como un protocolo de ubicación de servicio, usando estos mismos registros SRV según la RFC 2052, Kerberos puede usar un registro TXT para obtener el realm apropiado para un host o nombre de dominio dado. Estas entradas de DNS no son necesarias para ejecutar un realm de Kerberos, pero eliminan la necesidad de configurar manualmente a los clientes. Con estos registros DNS, los clientes Kerberos pueden encontrar los KDC adecuados sin el uso de un archivo de configuración. Windows establecerá automáticamente los registros SRV necesarios cuando se cree un dominio de Active Directory.

Aspectos varios

DCs como Catálogos Globales

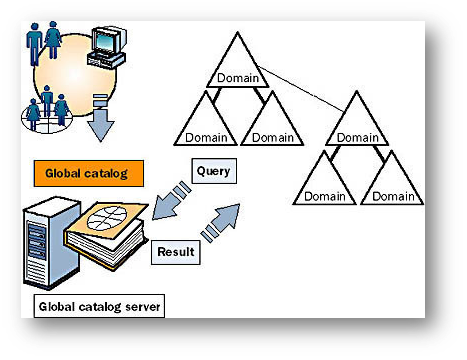

Servidor de catálogo global:

Un DC en una red de Active Directory (AD) almacena información extensa solo sobre el dominio en el que se encuentra, localizar objetos más allá de su alcance está más allá de sus capacidades. Por lo tanto, se requiere un servidor llamado servidor de catálogo global. El catálogo global contiene una representación parcial de todos los objetos en todo el bosque. Así, el servidor de catálogo global puede buscar objetos de cualquier dominio dentro del bosque en el que se encuentra. El sistema de replicación de AD crea y actualiza automáticamente el catálogo global. Solo se actualizarán ciertas propiedades de los objetos que probablemente se buscarán en las consultas en estos servidores, esto hace que todo el proceso de replicación y encontrar elementos sea rápido. El catálogo global se aloja en el controlador de dominio especificado como servidor de catálogo global.

Servidor de catálogo global en Active Directory:

La red de Active Directory constará de bosques y dominios. Los controladores de dominio (DC) de un dominio en particular contendrán toda la información sobre el dominio al que pertenece. Sin embargo, estos controladores de dominio no retendrán información sobre objetos de otros dominios en el mismo bosque. Esto puede causar problemas al buscar información sobre un objeto de otro dominio, aquí es donde entran los servidores de catálogo global.

Particiones de directorio activo:

Todos los DC contendrán al menos tres divisiones/particiones, que son las siguientes:

• La partición del dominio: Esta sección contiene información sobre los objetos de dominio y sus atributos, esta sección es una réplica grabable.

• La partición de configuración: Esta sección contiene información sobre la estructura del bosque, como la ubicación de los controladores de dominio, los enlaces a sitios, etc. Esta sección es una réplica grabable.

• La partición del esquema: Esta sección contiene definiciones para cada clase de objeto en el bosque y las reglas que controlan la creación y el manejo de esos objetos. Cada controlador de dominio tendrá una partición de solo lectura, excepto el controlador de dominio maestro del esquema, que tendrá una copia de escritura de la partición del esquema.

Cada DC también puede contener una partición de aplicación que contiene información de las aplicaciones que están integradas en AD. Además de estas particiones, los servidores de catálogo global también tendrían una partición separada que contiene información parcial sobre los objetos en otros dominios. Un servidor de catálogo global puede tener varias de estas particiones según la cantidad de dominios en el bosque. Estas particiones son particiones de solo lectura.

Funciones de un servidor de catálogo global:

Los servidores de catálogo global pueden realizar las siguientes funciones:

• Autenticación: Los servidores de catálogo global pueden realizar dos funciones para el proceso de autenticación.

• Resolución del nombre principal del usuario: la búsqueda del nombre principal del usuario se realiza mediante el catálogo global. Esto para identificar el nombre distinguido del objeto para que la solicitud de autenticación se pueda reenviar al DC que está presente en el dominio del objeto.

• Identificación de membresía de grupo universal: los catálogos globales contienen información sobre grupos universales. Por lo tanto, en entornos multidominio, los catálogos globales se utilizan para comprobar si el usuario que inicia sesión forma parte de algún grupo universal.

• Búsqueda de objetos: como se mencionó anteriormente, dado que los catálogos globales contienen información parcial sobre todos los objetos en otros dominios en un bosque de varios dominios, los servidores de catálogo global pueden realizar operaciones de búsqueda para identificar objetos.

NTDS Settings y NTDS Site Settings

Configuración de NTDS en Active Directory:

Cada objeto de servidor contiene un objeto de configuración NTDS y esto representa el controlador de dominio en el sistema de replicación. El objeto de configuración de NTDS almacena objetos de conexión, lo que hace posible la replicación entre dos o más controladores de dominio.

NTDS significa Servicios de directorio de NT. El DIT significa Árbol de información de directorio. Los Ntds.dit en un controlador de dominio en particular contiene todos los contextos de nomenclatura alojados por ese controlador de dominio, incluidos los contextos de nomenclatura de configuración y esquema.

Servicio NTDS:

Los servicios de directorio de Windows NT, o NTDS, son los servicios de directorio utilizados por Microsoft Windows NT para ubicar, administrar y organizar los recursos de la red.

NTDS en Active Directory

Los Ntds.dit file es una base de datos que almacena datos de Active Directory, incluida información sobre objetos de usuario, grupos y pertenencia a grupos. Incluye los hashes de contraseña para todos los usuarios del dominio. La extracción y descifrado de estas contraseñas se puede realizar sin conexión, por lo que serán indetectables.

Almacenamiento DIT de NTDS

La base de datos de AD se almacena en el NTDS. Archivo DIT ubicado en la carpeta NTDS de la raíz del sistema, generalmente C: Windows. AD utiliza un concepto conocido como replicación multimaestro para garantizar que el almacén de datos sea coherente en todos los DC. Este proceso se conoce como replicación.

Caché de membresías de Grupos Universales

Membresía de Grupos Universales:

Los grupos universales son un grupo de seguridad, los grupos universales nos permiten aplicar permisos sobre cualquier recurso de nuestro dominio, y pueden contener objetos de cualquier dominio con el que tengamos relación de confianza. La membresía de los grupos Universales es almacenada en los GC, y replicada a través del forest. Los grupos universales están en AD DS. Cuando se introdujeron los grupos universales en AD DS en la versión Windows Server 2000 modo de funcionalidad Windows 2000 Nativo, resultaba que, si nuestro AD DS contaba con muchos grupos Universales, esto podía afectar al tráfico de red que generaban, ya que la información era replicada cada vez que se modificaba alguna propiedad de un objeto. En Windows 2003 se introdujo una mejora que fue la replicación de la membresía de grupos universales reduciendo drásticamente la carga de replicación.

Cuando un usuario se autentica, el DC debe poder ver los miembros de los grupos universales para determinar si permite autenticar a ese usuario en el dominio o no, por consiguiente, debe existir al menos un GC en el AD DS, y por esa razón siempre el primer DC que se instala es GC. Si un GC está disponible localmente por ejemplo en el mismo site que el DC que intenta localizarlo contactará con él, si hubiera un GC en una ubicación remota el DC contactará con el GC remoto seguramente a través de una red WAN, y eso afectará al rendimiento, y al tiempo que se tarda en autenticar al usuario, por esa razón es muy importante tener un GC al menos en cada site. Si se tiene sitios separados por enlaces WAN lentos o poco confiables, la práctica es colocar un servidor GC en cada sitio local, pero esto puede aumentar el tráfico de replicación. Si el dominio está funcionando en el nivel funcional de Windows Server 2003, podemos implementar controladores de dominio, que pueden almacenar localmente la información de pertenencia a grupos universales.

El almacenamiento en caché de membresía de grupo universal es más práctico para sucursales más pequeñas con servidores de baja capacidad, que no pueden manejar la carga adicional de hospedar un GC, o ubicaciones que tienen conexiones WAN extremadamente lentas. Cuando un usuario intenta iniciar sesión por primera vez, el controlador de dominio obtiene la pertenencia a un grupo universal para ese usuario de un catálogo global. Esta información se almacena en caché en el controlador de dominio para ese sitio de forma indefinida y se actualiza periódicamente cada 8 horas. Se pueden actualizar hasta 500 membresías de grupos universales a la vez.

Los beneficios del almacenamiento en caché de membresía de grupo universal son:

● Tiempos de inicio de sesión más rápidos.

● No se requiere actualización de hardware para admitir el Catálogo global.

● Bajo consumo de ancho de banda de red.

Comunicación de sitios

Objetos de conexión

El objeto de conexión es un Active Directory que representa una conexión de replicación desde un controlador de dominio de origen a un controlador de dominio de destino. Un controlador de dominio es miembro de un solo sitio, representado en el sitio por un objeto de servidor de Servicios de dominio de Active Directory (AD DS). Cada objeto de servidor tiene un objeto de configuración NTDS que representa un controlador de dominio replicado en el sitio, el objeto de conexión es un elemento secundario del objeto de configuración NTDS en el servidor de destino.

Para replicar entre dos controladores de dominio, el objeto de servidor en un controlador de dominio debe tener un objeto de conexión que represente la replicación entrante del otro dominio, todas las conexiones replicadas a un controlador de dominio se almacenan en la configuración de NTDS como objetos de conexión.

El objeto de conexión identifica el servidor de origen de replicación, contiene el plan de replicación y especifica el transporte de replicación. El Comprobador de coherencia de conocimiento (KCC) crea automáticamente objetos de conexión, pero también se pueden crear manualmente. Los objetos de conexión creados por KCC aparecen en Sitios y servicios de Active Directory Complementos como generados automáticamente y se consideran suficientes en condiciones normales de funcionamiento. Los objetos de conexión creados por el administrador se crean manualmente. Los objetos de conexión creados manualmente se identifican mediante un nombre asignado por el administrador en el momento de la creación. Cuando se modifica un objeto de conexión generado automáticamente, se convierte en un objeto de conexión modificado administrativamente y el objeto aparece como un GUID de igual forma KCC no altera los objetos de conexión manuales o modificados.

Enlaces entre sitios

Los enlaces de sitio en Active Directory representan rutas lógicas que el KCC usa para establecer una conexión para la replicación de Active Directory, un objeto de enlace de sitio representa un conjunto de sitios que pueden comunicarse a un costo uniforme a través de un transporte entre sitios específicos. Todos los sitios contenidos dentro del enlace del sitio se consideran conectados por medio del mismo tipo de red, los sitios deben vincularse manualmente a otros sitios utilizando enlaces de sitio para que los controladores de dominio en un sitio puedan replicar los cambios de directorio de los controladores de dominio en otro sitio, esto se da porque los enlaces de sitio no se corresponden con la ruta real tomada por los paquetes de red en la red física durante la replicación, no es necesario crear enlaces de sitios redundantes para mejorar la eficacia de la replicación de Active Directory.

Cuando dos sitios están conectados por un enlace de sitio, el sistema de replicación crea automáticamente conexiones entre controladores de dominio específicos en cada sitio que se denominan servidores cabeza de puente. Todos los controladores de dominio en un sitio que aloja la misma partición de directorio son candidatos para ser seleccionados como servidores cabeza de puente. Las conexiones de replicación creadas por el KCC se distribuyen aleatoriamente entre todos los servidores cabeza de puente candidatos en un sitio para compartir la carga de trabajo de replicación. De forma predeterminada, el proceso de selección aleatoria sólo tiene lugar una vez, cuando los objetos de conexión se agregan primero al sitio.

Servidores cabeza de puente

Un servidor cabeza de puente de sitio en Active Directory representa al conjunto de vínculos de sitios, donde estos establecen comunicación a través de un transporte común, permiten que los controladores de dominio que no se encuentran conectados directamente mediante un vínculo de comunicación se repliquen entre sí. Automáticamente KCC puede hacer una ruta transitiva por medio de todos los vínculos de sitio que contienen algunos sitios en común, Si se encuentra deshabilitado, cada vínculo de sitio representa su propia red aislada y distinta.

Los servidores de cabeza de puente son un mecanismo para representar lógicamente la conectividad física transitiva entre sitios. Un puente de vínculo de sitio permite a KCC usar cualquier combinación de los vínculos de sitio incluidos para determinar la ruta menos costosa para interconectar las particiones de directorio que se mantienen en esos sitios. El puente de vínculo de sitio no proporciona conectividad real a los controladores de dominio. Si se quita el puente de vínculo de sitio, la replicación a través de los vínculos de sitio combinados continuará hasta que KCC quite los vínculos.

Los servidores de cabeza de puente se deben de utilizar si un sitio contiene un controlador de dominio que hospeda una partición de directorio que no está hospedada en un controlador de dominio en un sitio, pero un controlador de dominio que hospeda esa partición de directorio se encuentra en uno o varios sitios del bosque.

Replicación AD

Comprendiendo el KCC

Knowledge Consistency Checker es un proceso integrado que tiene funciones que se ejecutan en todos los controladores de dominio y crean una topología de replicación para los bosques que son administrados por Active Directory, dependiendo de si la replicación ocurre dentro o entre sitios, KCC se ajusta dinámicamente la topología para adaptarse a la agregación de nuevos controladores de dominio, así como eliminar los controladores de dominio existentes.

El Comprobador de coherencia de conocimientos crea una topología de replicación de enlaces de sitios utilizando los sitios definidos para gestionar el tráfico si bien es cierto la replicación dentro del sitio es frecuente y automática como resultado de la notificación de cambios, lo que hace que los pares comienzan un ciclo de replicación de extracción. Los intervalos de replicación entre sitios suelen ser menos frecuentes y no utilizan la notificación de cambios de forma predeterminada, aunque esto es configurable y se puede hacer idéntico a la replicación dentro del sitio. KCC también puede ajustar dinámicamente la topología para adaptarse a la adición de nuevos controladores de dominio y la eliminación de controladores de dominio existentes.

El movimiento de controladores de dominio dentro y fuera del sitio, así como cambios en el tiempo y el espacio, dentro del sitio, la conexión entre los controladores de dominio de escritura siempre se organiza en un anillo bidireccional y tiene conexiones de acceso directo adicionales para reducir la latencia entre sitios grandes. Por otro lado, la topología entre sitios es una capa de árbol de expansión, lo que significa que hay conexiones entre dos o más sitios en cada partición de directorio y por lo general, no se ajusta a las conexiones de acceso directo.

Programación de la Réplica entre sitios

Costos de enlaces

Los Servicios de dominio de Active Directory trata la replicación entre sitios de una manera distinta a la replicación dentro de los sitios porque el ancho de banda entre sitios suele estar limitado, el comprobador de coherencia de la información de Active Directory genera la topología de replicación entre sitios mediante un diseño de árbol de expansión menos costoso.

La replicación entre sitios trata de optimizar todo para conseguir eficacia de ancho de banda, las actualizaciones de directorio entre sitios se producen de manera automática en función de un programa configurable, las actualizaciones de directorio que se replican entre sitios se comprimen para lograr conservar el ancho de banda. El costo del vínculo de sitio se puede usar para determinar a qué controlador de dominio se pone en contacto los clientes en un sitio si el controlador de dominio para el dominio especificado no existe en ese sitio, el objeto SiteLink puede conectar dos o más sitios, ya que se deben asignar costos, horarios e intervalos de replicación a nivel de enlace, generalmente no se recomienda crear un enlace que conecte más de dos sitios, a menos que se planee mantener el mismo costo, horario e intervalos para todos los enlaces entre los sitios seleccionados.

De manera predeterminada, la replicación entre sitios en cada vínculo a sitios se realiza cada 180 minutos lo que es igual a 3 horas, se puede ajustar la frecuencia para que coincida con las necesidades que se requieren, pero si esto se hace aumentar la frecuencia también implica ampliar la cantidad de ancho de banda que utiliza la replicación. Además de programar la frecuencia de la replicación, también puede programar la disponibilidad de vínculos a sitios para replicar, automáticamente el vínculo a sitios está disponible para transportar el tráfico de replicación 24 horas al día, 7 días a la semana, pero esta programación se puede limitar a días entre semana concretos y a determinadas horas del día.

Frecuencia y Programación

La frecuencia en la que se da la replicación durante cualquier bloque que se encuentre disponible en el programa de replicación entre sitios, puede usar el complemento Sitios y servicios de Active Directory para lograr establecer la configuración de la frecuencia en las propiedades del objeto de vínculo a sitios.

En el intervalo especificado de tiempo como, por ejemplo, una vez cada 60 minutos, un controlador de dominio que va a actuar como un servidor cabeza de puente en un sitio va a solicitar cambios a su asociado de replicación de origen en un sitio diferente.

Para poder realizar este procedimiento es necesario, como mínimo, pertenecer al grupo Administradores de empresas del bosque o al grupo del dominio del dominio raíz del bosque.

Consideraciones avanzadas

Particiones AD

Para las particiones Active Directory cuenta con Active Directory Lighwight Directory Services, acá se almacenan los datos del directorio de manera jerárquica y basada en archivos, su ubicación es predeterminada en:

%ProgramFiles%\Microsoft ADAM\instancename\data\adamntds.dit.

Se tiene que destacar que en AD LDS cada instancia cuenta con un almacén de directorio de forma independiente, búsquedas, lecturas, importaciones, exportaciones, replicaciones, etc. Usan de alguna forma siempre el almacén de directorios.

El almacén de directorios contiene contextos de nomenclatura que son conocidas como las particiones lógicas del directorio y estas se dividen en los siguientes tipos:

• Partición de directorio de configuración: Contiene la información con respecto a la programación de replicaciones de Active Directory LDS y sus conjuntos de réplica, información para definir replicación, información de usuarios y grupos de réplica, etc.

• Partición de directorio de esquema: Contiene definiciones de tipos de datos a guardar en el almacén de directorio, se depende de esta partición para conservar y mantener una coherencia en los datos y también sirven para hacer referencia a los tipos de datos que están permitidos en las instancias AD LDS.

• Partición del directorio de aplicaciones: Contiene datos que utilizan las aplicaciones, los datos de las particiones de los directorios de aplicaciones se administran mediante una aplicación.

Ventajas:

● Puede tener instancias de cualquier tipo de objeto menos las entidades de seguridad como por ejemplo usuarios, equipos y grupos.

● Los objetos pueden mantener referencias de valor a otros objetos de la misma partición.

Desventajas:

● Los objetos no se replican en el catálogo global.

● Cuando se crea una réplica el rol Domain-Naming FSMO tiene que estar en un controlador de dominio.

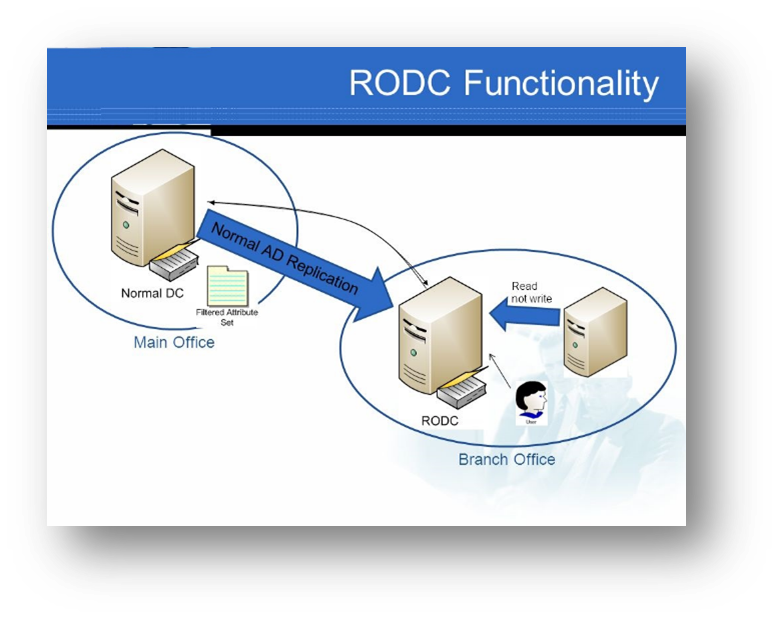

Data de RODCs y Passwords hacia RODCs

Un RODC es un controlador de dominio de solo lectura que contiene una réplica de solo lectura de la base de datos de Active Directory y responde a las solicitudes de autenticación segura.

La principal razón para introducir RODC es permitir que existan controladores de dominio en oficinas remotas, que pueden tener menos usuarios o menos requisitos de seguridad física y de red, sin sacrificar el rendimiento de la ubicación remota.

Características principales de un RODC:

• Base de datos AD de solo lectura: la base de datos de solo lectura del host RODC donde no podemos realizar ningún cambio directamente. Todos los cambios en la base de datos deben realizarse en un controlador de dominio grabable y luego replicarse nuevamente en el RODC. Las aplicaciones o herramientas que requieren acceso de solo lectura a la base de datos pueden usar RODC.

• DNS de solo lectura: el RODC también alberga una base de datos de DNS de solo lectura, el DNS de RODC no permite que los clientes actualicen o registren registros de recursos del servicio de nombres.

•Almacenamiento en caché de credenciales: los RODC no almacenan ninguna credencial de usuario o computadora, aparte de la cuenta de la computadora del RODC. Una vez que el RODC recibe la solicitud de autenticación, la reenvía al RWDC. El RODC luego solicita una copia de las credenciales para poder aceptar solicitudes en el futuro.

Si la política de replicación de contraseñas permite el almacenamiento en caché de credenciales, los detalles de las credenciales se almacenarán en caché y el RODC puede atender las solicitudes de inicio de sesión (hasta que cambien las credenciales).

• Replicación unidireccional: El RODC admite la replicación unidireccional, lo que significa que la replicación solo se produce desde el controlador de dominio grabable en el RODC. El RODC no puede transmitir información falsa al resto del dominio, incluso si cambia el RODC.

•Configuración del conjunto de atributos filtrados: el conjunto de atributos filtrados no se copia en ningún RODC del bosque. Si el RODC se ve comprometido y se cambia el ensamblado, Server 2008 RWDC no duplicará la configuración. También es importante tener en cuenta que no puede agregar propiedades importantes del sistema al conjunto de atributos RODC filtrado.

•Capacidades de administrador independientes: el RODC puede designar usuarios como administradores del servidor sin otorgar permisos de dominio u otros permisos de DC.

Beneficios principales de un RODC:

■ Reducir los riesgos de seguridad en una copia grabable de Active Directory.

■ Tiempo de conexión más rápido que la autenticación a través de un enlace WAN.

■ Mejor acceso a los recursos de autenticación de la red.

■ Rendimiento mejorado de las aplicaciones de directorio.

Sin embargo, RODC destaca en la replicación de contraseñas, estas se almacenan en el caché RODC y podemos determinar las cuentas que se tiene que autenticar, esto se hace a través del controlador de dominio de escritura.

Microsoft facilitó esto al introducir la política de replicación de contraseñas en RODC ya que de manera automática el sistema crea una política de replicación de contraseñas para todo el dominio en dos grupos de seguridad de manera local, las cuales son:

• Grupo de replicación de contraseñas de RODC permitido: los miembros de este grupo permitirán almacenar en caché las contraseñas en RODC y por defecto este grupo no tiene miembros.

• Grupo de replicación de contraseñas de RODC denegado: Los miembros de este grupo tienen negado el almacenamiento en caché de contraseñas en RODC.

Monitoreo y supervisión de la Replicación

Algo importante en las replicaciones son su monitoreo y supervisión dado que las actividades de replicación se distribuyen por lo tanto realizar un seguimiento de las actividades y el estado de todos los equipos que participan en la replicación es algo indispensable.

Existen herramientas de monitoreo como el monitor de replicación de Microsoft SQL Server este es el más usado por las características para monitorear el rendimiento de la replicación, entre estas se encuentran:

■ Da advertencias.

■ Muestra acciones a tomar con el rendimiento.

■ Muestra estadísticas de forma detallada de las sincronizaciones.

■ Se puede visualizar el tiempo de replicación.

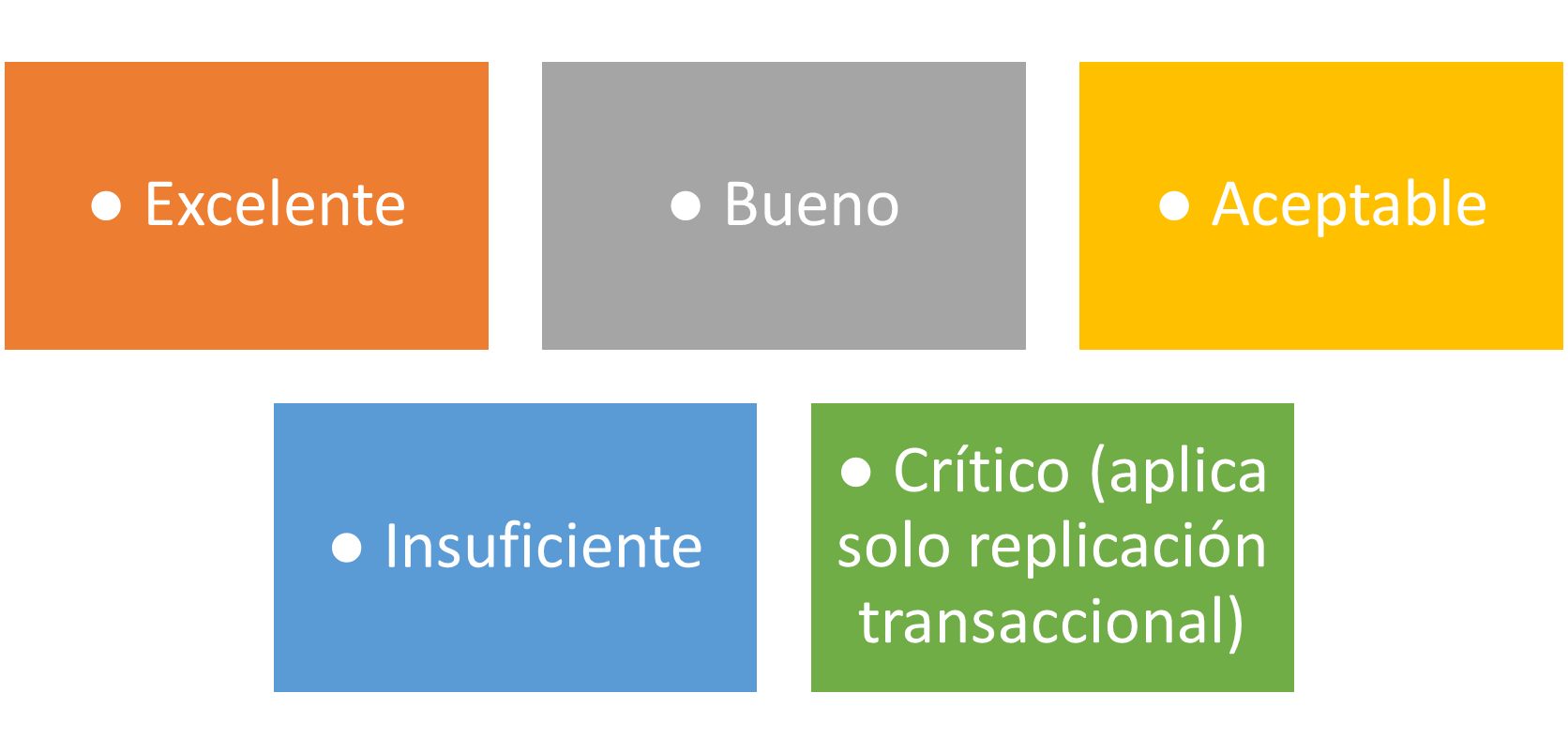

Replication Monitor muestra los valores de calidad de rendimiento de la replicación transaccional y la replicación de combinación de la siguiente manera:

Otras interfaces que ayudan a la supervisión de la replicación son:

● Transact-Sql.

● Replication Management Objects.

Aunque muchas veces se cree que Transact-Sql y el monitor de replicación de Microsoft SQL Server son la misma herramienta, no es así debido a que Transact-Sql es una variante mejorada de SQL ya que sus características son más veloces, pero no tan amplias como el monitor de replicación de Microsoft SQL Server.

Para monitorear y supervisar el proceso de replicación de Active Directory (AD), se pueden seguir los siguientes pasos:

Verificar el estado de la replicación de AD en los controladores de dominio (DC): se puede utilizar la herramienta Repadmin para verificar el estado de la replicación de AD entre los DC. Por ejemplo, el siguiente comando verificará el estado de replicación entre el DC actual y todos los demás DC del dominio:

repadmin /showrepl

Verificar el estado de la replicación en los registros de eventos: los eventos de registro de AD incluyen información sobre el estado de la replicación, como errores de replicación y conflictos de objetos. Para ver los eventos de replicación de AD, abra el Visor de eventos de Windows y navegue hasta "Registros de Windows" > "Seguridad". Seleccione "Filtrar registro actual" y seleccione "Replicación de AD" en el menú desplegable de "Eventos". Esto mostrará todos los eventos relacionados con la replicación de AD.

Utilizar el Monitor de rendimiento de Windows: el Monitor de rendimiento de Windows proporciona información sobre el rendimiento del sistema, incluyendo la replicación de AD. Se pueden agregar contadores de rendimiento específicos de AD, como "NTDS Replication" y "Directory Services". Estos contadores muestran estadísticas sobre el rendimiento de la replicación de AD, como el número de objetos replicados y la tasa de transferencia de datos.

Utilizar herramientas de terceros: existen varias herramientas de terceros disponibles que también pueden ser de utilidad, como SolarWinds Server & Application Monitor y ManageEngine ADManager Plus.

A partir de estas herramientas mencionadas, hemos recopilado los comandos mas utilizados que nos ayudaran a monitorear y supervisar la replicación de AD con mayor eficiencia.

Repadmin

Repadmin es una herramienta de línea de comandos que se utiliza para monitorear y solucionar problemas de replicación de AD. Aquí hay algunos comandos útiles: repadmin /showrepl: muestra el estado de la replicación de AD para todos los controladores de dominio en el sitio actual. repadmin /replsummary: proporciona un resumen de la replicación de AD para el sitio actual. repadmin /queue: muestra el contenido de la cola de replicación de AD para el controlador de dominio especificado.

Dcdiag

Dcdiag es otra herramienta de línea de comandos que se utiliza para diagnosticar problemas de AD. Aquí hay algunos comandos útiles: dcdiag /test:replications: prueba la replicación de AD entre los controladores de dominio. dcdiag /test:connectivity: prueba la conectividad entre los controladores de dominio.

Event Viewer

El Visor de eventos de Windows es una herramienta que registra eventos del sistema y aplicaciones. A continuación compartimos algunos comando muy útiles para monitorear la replicación de AD: Event ID 1865: Este evento se registra cuando un controlador de dominio no puede replicarse con otro controlador de dominio en el sitio. Event ID 1864: Este evento se registra cuando un controlador de dominio completa una replicación con otro controlador de dominio. Event ID 1311: Este evento se registra cuando un controlador de dominio no puede encontrar un controlador de dominio para replicarse en el mismo sitio.

PowerShell

PowerShell es una herramienta de línea de comandos de Microsoft que se utiliza para administrar y automatizar tareas en Windows. A continuación mostramos unos cmdlets útiles para monitorear la replicación de AD: Get-ADReplicationPartnerMetadata: muestra la información de replicación de un controlador de dominio con otros controladores de dominio. Get-ADReplicationQueueOperation: muestra las operaciones de replicación en cola para un controlador de dominio.

Sin embargo, estos son solo algunos de los comandos útiles para monitorear y diagnosticar problemas de replicación de AD. Dependiendo de la situación, es posible que se necesiten herramientas y comandos adicionales para solucionar problemas específicos.

Véase tambien

Enlaces externos

Fuentes utilizadas

- ADICTEC. (19 de Octubre de 2020). ADICTOS A LA TECNOLOGÍA. Obtenido de https://adicciontecno.com/configuracion-de-sitios-y-subredes-de-active-directory/

- CLOUDFLARE. (22 de Julio de 2021). Cloud Flare. Obtenido de https://www.cloudflare.com/es-es/learning/dns/dns-records/dns-srv-record/

- DATA ACCESS. (09 de Diciembre de 2020). Active Directory Data. Obtenido de https://help.highbond.com/helpdocs/analytics/141/user-guide/es/Content/defining_importing_data/data_access_window/connecting_to_active_directory.htm

- Delprato, G. (26 de Mayo de 2015). Windows Server. Obtenido de https://windowserver.wordpress.com/2015/05/26/controladores-de-dominio-de-slo-lectura-rodcs-delegacin-anticipada-de-instalacin-y-administracin-parte-2-de-3/

- FOR ENERGY. (16 de Diciembre de 2016). For Energy. Obtenido de https://forsenergy.com/es-es/dssite/html/b8865b4c-ca79-4e84-a45f-82156c0e3d3e.htm

- HMONG. (05 de Agosto de 2019). Hmong. Obtenido de Wiki: https://hmong.es/wiki/Multi-master_replication

- Hukmper, R. (03 de Abril de 2021). Server Brain. Obtenido de https://www.serverbrain.org/active-directory-infrastructure-2003/logical-vs-physical-components.html

- M.Francis, D. (30 de Octubre de 2014). Rebel Admin. Obtenido de https://www.rebeladmin.com/2014/10/password-replication-in-rodc/

- Mikbeb. (16 de Agosto de 2021). Microsoft Documents. Obtenido de https://docs.microsoft.com/es-es/windows/win32/ad/about-application-directory-partitions