Comunicacion IP Segura (IPSec)

Protocolo IP Seguro - IPSec

IPSec nos brinda diversas labores, siempre y cuando estén relacionados con la seguridad de los protocolos de Internet, por lo tanto se le denomina como Internet Protocol Security o traducido también como Protocolo de Seguridad de Internet. Este servicio esta diseñado para garantizar que el transporte de los paquetes de datos enviados permanezcan invisible e inaccesibles para terceros. Por lo tanto uno de sus mayores labores esta en ofrecer altos niveles de seguridad a todos los protocolos de Internet, cifrando así la información, y de esta manera brindar la confidencialidad y autentificación. Es importante resaltar que es el protocolo de seguridad mas popular, ya que existen mas, pero este ofrece un enfoque mas confiable y garantizado para una mejor comunicación de protocolos ofreciendo la conservación de cada paquete IP en el flujo de datos. También es importante resalta que este protocolo funciona a nivel de red , caso contrario con SSL que también es un protocolo de seguridad, pero este funciona a nivel de aplicación y junto con el TLS y SSH que también se unen a la cadena de protocolo de seguridad, por lo tanto sus modificaciones son para aplicaciones individuales, pero IPSec brinda modificaciones de seguridad a nivel de sistema operativo abarcando todo lo que este dentro de ella. Dicho esto, la mayoría de los protocolo de seguridad operan de manera de aplicación, esto significa que solo abarca la capa de aplicación de la comunicación de red, caso contrario de IPSec que labora a nivel de red en vez de app, por lo tanto puede encriptar los paquetes IP completos que enviamos desde nuestros dispositivos y que garanticen que solo puedan ser leídos únicamente por sus destinatarios, y esto se hace posible a través de dos mecanismos.

- AH-Encabezado de Autentificación:

Este permite colocar una firma digital en cada paquete que se encuentre encriptada y de esta manera no pueda leerse por terceras personas que no estén autorizadas.

- ESP-Carga de Seguridad Encapsulada:

Este método permite que la información dentro del paquete se encuentre encriptada y es utilizado en el encabezado ESP y un bloque de autentificación para cifrar la carga útil de un paquete.

La combinación de estos dos mecanismo permiten que IPSec trabajen con dos formas principales de uso: El modo túnel y el modo de transporte.

- Modo Túnel

Cuando este modo esta habilitado permite que IPSec realice la creación de un túnel VPN para intercambiar información de manera segura con el servidor, este túnel comúnmente queda encriptado y la dirección IP termina enmascarada y de esta manera proteger los datos, ya sean enviados como recibidos y este modo se introduce un encabezado IPSec que pueda ser AH o ESP entre el encabezado IP y la capa superior de protocolo.

- Modo Transporte

Este se utiliza en comunicaciones extremo a extremo, como saliente en donde el tipo de encriptación y que este pueda realizar sesiones de escritorio remoto, empleando un encabezado TCP/UDP a traves del encabezado AH o ESP.

Por lo tanto, dicho todo esto se podría resumir que un AH protege los datos con un algoritmo de autentificación y una ESP realiza protección a los datos con un algoritmo de cifrado de manera opcional y cada implementación de un algoritmo se le denomina mecanismo.

Es importante resaltar que el protocolo IPSec es compatible con todos los sistemas operativos de Windows desde el 7 en adelante, Windows Server 2008, MacOS, IOS, versiones compatibles con Linux, entre otros sistemas operativos. Además otra parte fundamente del protocolo IPSec es que su principal esta en IKE que es el intercambio de claves de internet.

IKEv2

Este es un protocolo diseñado por Microsoft de la mano con Cisco que realiza la función de túnel y que sea capaz de ser flexible a los cambios de red, por lo tanto utilizar IPSec con IKEv2 brinda una conexión que se vuelva robusta con una gran estabilidad y rapidez.

L2TP

Este es un protocolo de túnel que no tiene encriptación por si mismo, por lo tanto se debe combinar con otro protocolo que si posea encriptación por si mismo. L2TP lo que brinda es velocidad que al momento de utilizarla es la que mas brinda a los usuarios una conexión rápida y segura.

IPSec y IPV4

Es importante resaltar en esta parte del articulo que IPSec esta disponibles a los usuarios desde la ultima versión del protocolo de internet IPV6 y fue diseñado posteriormente para IPV4, partiendo de tres diferentes grupos:

- Protocolos de Transferencia

- Gestión de Claves

- Base de Datos

Con la ayuda de de los protocolos de transferencia AH y ESP, el protocolo IPSec nos brinda la autenticidad de los datos enviados y brindando confianza en su contenido y que este sea recibido por el destinatario de manera intacta sin haber sufrido ninguna modificación en transcurso del envío. Por lo tanto AH nos brinda una extensión de la cabecera del paquete, enfocándose en la autenticación y también en evitar que los paquetes sean manipulados durante el proceso de retransmisión.

Requisitos Generales para el uso e implementación de IPSec

- En este apartado se debe tomar en cuenta que los sistemas operativos compatibles son la familia de Windows, iniciando con Windows 7, Windows Server 2008, Router CISCO, MacOS y dispositivos con software IOS. Como también con varias distribuciones Linux y otros sistemas operativos.

- También se utiliza en Asociaciones de seguridad en internet y el protocolo de administración de claves o ISAKMP como se define en IETF en la referencia de la IANA según el documento de la RFC 2408 para la implementar la negociación de los servicios VPN en las empresas.

Negociación y cifrado de paquetes

La Negociación IPSec o también conocida como modo rápido, es parecido a una negociación modo agresivo IKE. Por lo tanto la negociación modo rápido realiza la labor de negociar con la SA que es la Asociación de seguridad, para el cifrado de datos, permitiendo la administración y el intercambio de claves para la SA. El proceso inicia cuando un sistema de host reconoce que un paquete necesita protección y debe transmitirse utilizando políticas de IPSec, por lo tanto estos paquetes se le conocen como trafico interesante a efectos de IPSec y activan las políticas de seguridad para los paquetes salientes por que esto significa que se aplica el cifrado y autentificación adecuados, por lo tanto un paquete entrante se determina como interesante y el sistema host verifica que se haya cifrado y autenticado de forma correcta.

Negociación o IKE Fase 1

En el segundo paso los host utilizan IPSec para negociar un conjunto de políticas que se utilizaran para un circuito seguro, y donde se autentican entre si y establecen un canal seguro entre ellos que son usados para negociar la forma en que el circuito IPSec sean cifrados y autenticados los datos enviados a través de el y para que este proceso de negociación se llegue a realizar, será por medio del modo principal o el modo agresivo. Por lo tanto es importante resaltar que con el modo principal inicia la sesión el que envía las propuestas que indican sus algoritmos de autenticación y cifrados preferidos.

Circuito IPSec o IKE Fase 2

En esta fase se configura el circuito IPSec sobre el canal seguro establecido en IKE por la fase 1. Los host IPSec negocian los algoritmos que se utilizaran durante la transmisión de datos. Por lo tanto en las transmisiones IPSec como cuarto paso los host intercambian los datos reales a través del túnel seguro que se han establecido, entonces las SA que en esta fase ya se encuentran configuradas por la fase 1 son utilizadas para cifrar y descifrar los paquetes.

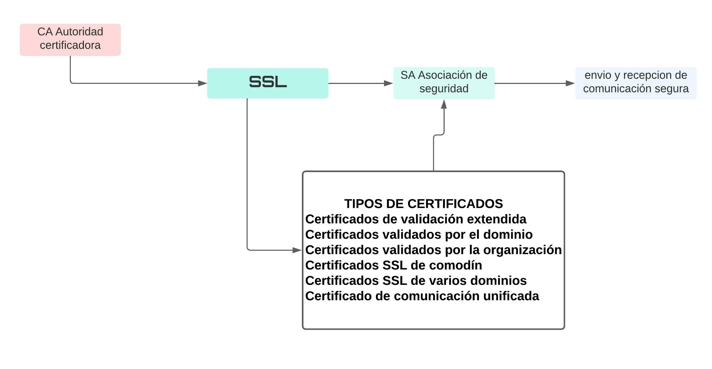

Certificados SSL

Los conocemos como capa de sockets seguros, nos ayudan a proteger la información y mantenerla confidencial cuando esta es enviada entre los diferentes puntos de una red, evita, mediante la encriptación que la información sea interceptada por personas que no deban verla o tener acceso a la comunicación en cuestión.

Algoritmos de cifrado se utilizan para que la información enviada de un usuario a otro o desde los sitios que visitamos en el internet sean seguros, esta información puede incluir números de teléfono, seguro social, cuentas de banco, claves, nombres, direcciones físicas etc.

Los certificados SSL contienen la siguiente información:

- Nombre del titular o dueño del sitio web o servidor

- Número de serie de certificado

- Fecha de vencimiento del certificado

- Copia de la clave pública del titular del certificado

- Firma digital del emisor del certificado

El protocolo seguro de transferencia de hipertexto (HTTPS) aparece en la barra de direcciones cuando lo sitios están protegidos con uno de los certificados SSL, además de mostrar un candado a la izquierda de la dirección del sitio. eso es conocido como "indicadores EV" también pueden incluir el logo o marca de la empresa en la barra de direcciones del navegador.

¿Cómo funcionan los certificados?

Poseen una clave pública y una privada, combinadas trabajan para que la conexión cifrada sea posible así como el descifrado de los paquetes al llegar al destino.

Los SSL funcionan siguiendo estos pasos:

- El navegador contacta al servidor ya protegido con SSL.

- El servidor responde con la petición al cliente para que se identifique.

- El servidor envía una copia del certificado SSL que incluye la clave pública del servidor.

- El navegador verifica el certificado de raíz(Que este entre los servidores confiables, que el

certificado este vigente, el nombre común sea valido para el sitio en el que esta asociado.

- Si el paso anterior esta correcto para el navegador crea una clave de sesión, la devuelve utilizando

la clave pública que le mando el servidor previamente.

- El servidor descifra la clave de sesión, para eso utiliza la clave privada, luego envía el recibido

cifrado con la clave de sesión para iniciar la misma pero de manera segura (cifrada).

- El servidor y el navegador cifran todos los datos con la clave de sesión.

Tipos de certificados SSL

- Certificados de validación extendida (EV SSL).

Son los mas caros y de nivel mas alto, ideales para webs con pasarelas de pago.

- Certificados validados por el dominio (DV SSL).

Requisitos mínimos, cifrado mínimo, para sitios como blogs o de información.

- Certificados validados por la organización (OV SSL).

El segundo de mas alto costo, su propósito es cifrar información delicada orientado a paginas comerciales y aquellas que deban garantizar seguridad de datos de transacciones y del cliente.

- Certificados SSL de comodín.

Su propósito es asegurar dominios y subdominios, y esa es su ventaja, proteger ambos con solo un certificado, son también mas baratos, posee un asterisco en el nombre común.

- Certificados SSL de varios dominios (MDC).

Protegen varios nombres y su subdominio, es necesario que se indique el nombre de host al obtener el certificado.

- Certificado de comunicación unificada (UCC).

Creados para los servidores Microsoft Exchange & Live communications, hoy se pueden utilizar en varios nombres de dominios con el mismo certificado.

Encriptación

En esta parte del articulo trata del método de seguridad que se dedica a asegurar la confidencialidad de los datos y la autenticacion de función que verifica el remitente de los datos y la integridad de los datos.

Tipos de Encriptacion

- Encriptacion según claves

- Encriptacion según algoritmo

Acerca de los Algoritmos y protocolos IPSec

IPSec se basa en los servicios basados en criptografia y protocolos de seguridad que protegen la comunicación entre dispositivos, por lo tanto esta diseñado a partir de una familia de protocolos y algoritmos.

Algoritmo de Autenticacion

Estos algoritmos de autenticacion verifican la integridad y autenticidad de los datos de un mensaje.

HASH

Es un algoritmo que puede convertir los datos que se ingresan a el en una serie de caracteres, dependiendo el algoritmo hash que utilicemos.

Algoritmos de Cifrado

Protegen los datos para que no puedan ser leídos por terceros mientras estén en transito.

DES

Es un estándar de descifrado de datos conocido como DS. Utiliza una encriptacion KEY con una extensión de 56 bits.

Directivas IPSec

Las IPSec estan desarrolladas para garantizar privacidad y seguridad en las comunicaciones por medio de redes IP mediante la utilización de servicios de seguridad de cifrado y por medio de ello estableciendo confianza en una dirección IP, ya sea de origen como de destino. Por lo tanto en las directivas IPSec se utilizan para configurar servicios de seguridad de IPSec brindando niveles de protección y satisfaciendo los requisitos de seguridad de un equipo, Unidad Organizativa, un dominio, un sitio o toda una empresa, Por lo tanto una directiva consiste con diferentes reglas y opciones generales que son establecidas independientemente de las reglas configuradas determinando de esta manera el nombre de la directiva, su descripción para fines administrativos, configuracion de claves e intercambio de claves. Cuando estas directivas se crean, se aplica a un dominio, sitio, unidad organizativa o un equipo local, como se ha mencionado anteriormente y solo puede existir una directiva activa en un equipo al mismo tiempo. Es importante resaltar que estas directivas ya viene predefinidas en Windows para configuraciones de seguridad de grupo y locales, estas se pueden modificar para cumplir requisitos específicos, Una vez definida una directiva tiene que asignarse para que se aplique, ya que no existen directivas asignadas de forma predefinida.

Reglas impuestas para que las directivas se establezcan de forma correcta

- Lista de filtros IP. Define que trafico se va a proteger.

- Acciones de filtrado. Enumera las acciones de seguridad que se tomaran cuando el trafico cumpla los criterios de un filtro.

- Métodos de seguridad. Especifica como los equipos que se comunican tienen que proteger el intercambio de datos.

- Configuración de túneles. Definen un túnel IPSec estableciendo reglas para cada sentido.

- Métodos de autenticacion. Definen como cada usuario se va asegurar de que el otro equipo o el otro usuario son realmente quienes dicen ser.

Firewall

En la Mayor parte de sistemas operativos de Microsoft se incluye por defecto el firewall de Windows, con ciertas excepciones en las variantes más viejas. No obstante, a partir de windows Server 2016, Windows 10 y Windows 11, se le conoce como Defender Firewall con seguridad avanzada, esta configuración de seguridad avanzada posibilita al administrador desarrollar, activar, desactivar, generar o remover nuevas reglas con respecto al trafico de entrada y salida. En el caso de Windows 2016 solo necesitamos escribir "Firewall" en el buscador para encontrarnos con el apartado del menú.

Creación de reglas, protocolo y acciones

Para la construcción de reglas, basta con seleccionemos en un primer instante, a que tipo de tráfico queremos agregarle nueva regla. Si queremos añadir para el tráfico de salida del equipo seleccionamos la elección de nueva regla que está a la derecha de nuestro escritorio y después nos aparecerá el menú, desde donde vamos a poder elegir si queremos que nuestro tipo de regla sea para un programa, puerto, predefinido o personalizado. luego tenemos la posibilidad de elegir si queremos que un programa o todos, en que radica la acción de esa regla como tal, a que perfil se aplica la regla y al final un nombre y descripción.

Por otro lado si queremos restaurar los protocolos por defecto debemos de volver al menú principal donde clic en "Windows firewall with advanced security" después a la derecha tendremos la posibilidad de elegir si queremos importar, exportar o restablecer los protocolos por definición

Implementación en otros sistemas operativos

Previo a activar nuestro firewall en Linux se necesita que permitamos las conexiones ssh debido a que de lo opuesto los equipos quedarian bloqueado, para permitir las conexiones o el tráfico ssh basta con usar el comando "sudo ufw allow OpenSSH" ahora que nuestro firewall está listo ya lo tenemos la posibilidad de activar con el siguiente comando " sudo ufw enable" no obstante para cada una de estas actividades las realizaríamos con el mismo comando "sudo ufw allow http" o "sudo ufw allow from 192.168.136.21" para permitir tráfico a partir una dirección IP en concreto. Además tenemos la posibilidad de precisar el tráfico en rango de direcciones IP de la siguiente forma: "sudo ufw allow from 192.168.136.0/24 to any port 3306".

VEASE TAMBIEN

IPSec. ¿Qué es y cómo funciona?

Guía del usuario de IPsec VPN para los dispositivos de seguridad

REFERENCIAS

https://www.tec-innova.mx/que-es-ipsec/ (Tecinnova, 2022)

https://kevinmelgarejo.com/5-tipos-de-encriptacion-comunes-y-por-que-no-debe-hacer-los-suyos-propios/ (makeuseof, 2021)

https://www.watchguard.com/help/docs/fireware/12/es-419/Content/es-419/mvpn/general/ipsec_algorithms_protocols_c.html#:~:text=IPSec%20es%20un%20conjunto%20de,por%20una%20red%20no%20confiable (Fireware Help, 2018)