Usuario:Bryan García

IPSec - Protocolos de comunicación segura

Introducción

La seguridad de la información es un aspecto crítico en el mundo de la tecnología. La protección de los datos y las comunicaciones es esencial para garantizar la privacidad y la integridad de la información. Para lograrlo, existen diversas herramientas y protocolos de seguridad disponibles en la actualidad. Entre ellos se encuentran el Protocolo IPSec y los protocolos de seguridad en Microsoft Windows.

El Protocolo IPSec es un conjunto de protocolos de seguridad que se utilizan para proteger las comunicaciones en redes IP. Proporciona una serie de servicios de seguridad, incluyendo la autenticación, la confidencialidad y la integridad de los datos. Se utiliza comúnmente para establecer conexiones VPN y para asegurar las comunicaciones entre hosts en una red.

Por su parte, Microsoft Windows cuenta con una serie de protocolos y herramientas de seguridad para proteger la privacidad y seguridad de los datos del usuario. Incluyen la autenticación de usuarios, la encriptación de datos y herramientas de seguridad para la protección contra malware y otras amenazas a la seguridad.

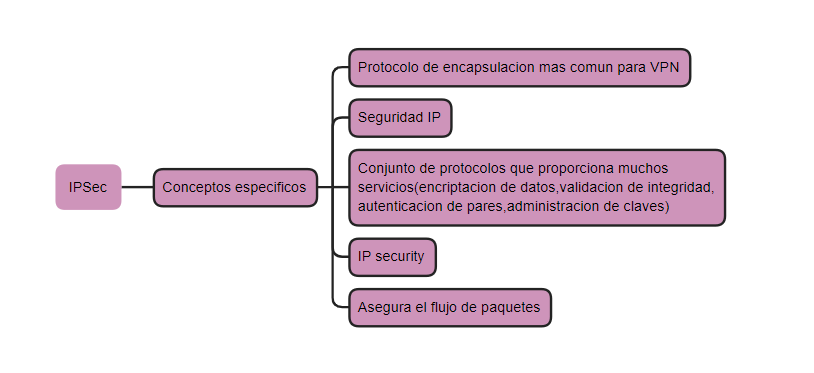

Protocolo IP Seguro - IPSec -Generalidades

Definición general

IPsec es una tecnología de seguridad que protege la comunicación en Internet. Lo que hace es cifrar la información para que terceros no puedan verla, y también garantiza que la información proviene de la persona correcta. IPsec es muy popular porque es muy seguro y funciona a nivel de red, lo que significa que se aplica a todo el sistema operativo. Es decir que, IPsec hace que las comunicaciones en Internet sean más seguras al cifrar los datos y verificar su autenticidad.

Conceptos básicos y aplicaciones generales en la comunicación

IPsec ayuda a mantener seguras las comunicaciones en Internet. Se utiliza para encriptar (codificar) y autenticar (verificar la identidad) de los paquetes de datos que se envían a través de una red, para que nadie más pueda leerlos o interferir en ellos. Es muy útil en el sector de las VPNs, que son redes privadas que se extienden a través de Internet. Es decir que, IPsec ayuda a proteger la privacidad y seguridad de la información que se comparte en línea.

Las aplicaciones generales de IPsec son para proteger la comunicación en internet de manera segura. IPsec se utiliza principalmente en VPNs para conectar redes de manera segura y también se puede usar para proteger la comunicación de dispositivos individuales. IPsec proporciona autenticación y cifrado de los paquetes de datos IP, lo que significa que los datos están protegidos y solo las personas autorizadas pueden acceder a ellos. En general, IPsec se utiliza para garantizar que la información enviada a través de internet sea segura y confidencial.

Problemas que IPSec pretende afrontar e intentar resolver

IPSec es una herramienta que ayuda a proteger las comunicaciones en redes, especialmente en internet y redes empresariales. IPSec resuelve problemas de seguridad en las comunicaciones, como asegurarse de que solo las partes autorizadas puedan acceder a la información, proteger contra ataques de suplantación o denegación de servicio, controlar el acceso y filtrar los paquetes no deseados. IPSec es compatible con otros protocolos de red y se puede configurar fácilmente con herramientas de administración de red y políticas de seguridad para una protección personalizada. IPSec también permite la configuración de túneles VPN para la comunicación segura entre usuarios.

Requisitos y consideraciones generales

IPSec es un protocolo que se utiliza para asegurar las comunicaciones en redes. Proporciona protección a los datos que se envían por la red, asegurando que solo las partes autorizadas puedan acceder a la información.

Para utilizar IPSec, es necesario contar con ciertos requisitos como dispositivos compatibles con el protocolo, la configuración de políticas de seguridad y la autenticación de usuarios. Además, se deben tener en cuenta algunas consideraciones importantes como la compatibilidad con otros protocolos de red y la facilidad de configuración.

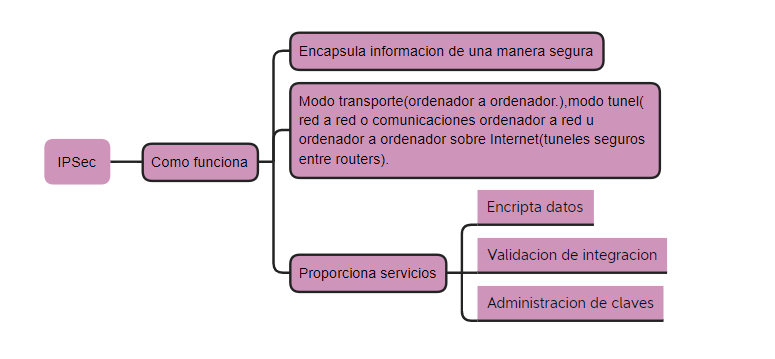

Funcionamiento de IPSec

IPSec es un protocolo que se utiliza para proteger la información que se envía a través de redes públicas, como Internet. El objetivo de IPSec es asegurarse de que solo la persona que está destinada a recibir la información pueda leerla, y de que nadie más pueda interceptarla o verla.

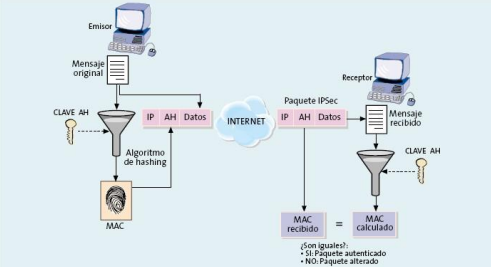

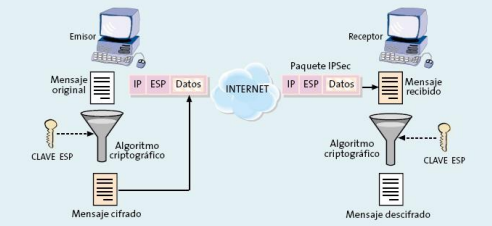

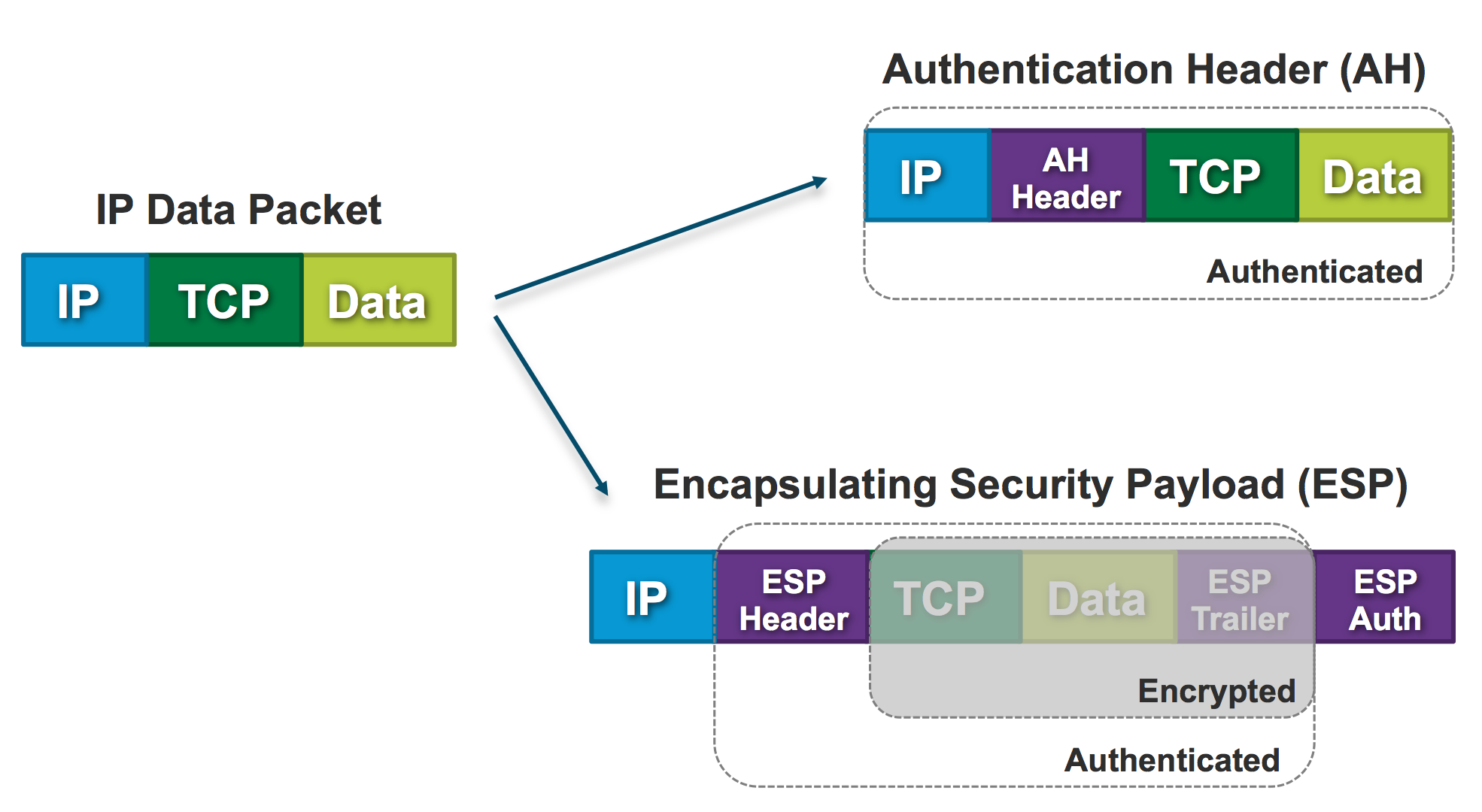

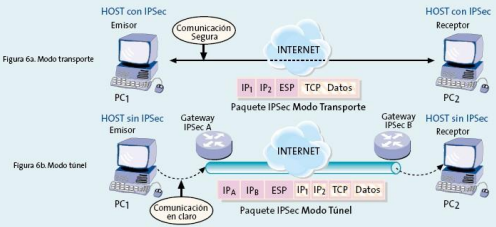

IPSec tiene dos mecanismos principales: Encabezado de autenticación (AH) y Carga de Seguridad Encapsulada (ESP). Cuando se utiliza AH, se agrega una firma digital a cada paquete de datos que se envía. Esto protege los datos de la interferencia de terceros y garantiza que solo la persona destinada a recibirlos pueda leerlos. Cuando se utiliza ESP, la información en el paquete se cifra para que nadie más pueda leerla. Entonces, cuando un paquete se envía a través de una red, se envía de forma segura y solo el destinatario final puede leerlo.

Funcionamiento del protocolo AH:

Funcionamiento del protocolo ESP:

Ventajas al implementar IPSec en la comunicación

- IPSec es completamente invisible en su funcionamiento, por lo que es la opción ideal para las VPN.

- El uso de AH y ESP garantiza los niveles más altos posibles de seguridad y privacidad.

Desventajas al implementar IPSec en la comunicación

- IPSec es más complicado que los protocolos de seguridad alternativos y más difícil de configurar.

- Para la transmisión de paquetes de pequeño tamaño, IPSec puede ser una forma ineficiente de encriptar datos.

Formas en que protocolos IPSec aseguran la comunicación

IPSec asegura la comunicación de varias maneras. Primero, protege los paquetes de datos que se envían a través de la red pública mediante el cifrado, lo que significa que los datos se transforman en un código que solo puede ser entendido por el destinatario previsto. En segundo lugar, IPSec proporciona autenticación, lo que significa que los dispositivos que envían y reciben los datos se identifican mutuamente y se aseguran de que los datos sólo sean accesibles para ellos. Además, IPSec garantiza la integridad de los datos, lo que significa que los datos no pueden ser alterados durante la transmisión.

Cifrado

Es una herramienta que protege la información que se envía de ser vista por personas no autorizadas. Esta herramienta usa una clave de cifrado para convertir los datos en un código secreto que solo puede ser leído por alguien que tenga la clave correcta. De esta manera, solo la persona que conoce la clave de descifrado puede acceder a la información original.

Autenticación

Hace referencia a cómo se verifica la identidad de las partes que se comunican en una red segura. Se realiza a través del intercambio de claves y la negociación de un protocolo de autenticación. Primero, se establece la conexión entre las dos partes, luego se negocia el protocolo de autenticación que se utilizará para autenticar las identidades. Después, se intercambian las claves para autenticar las identidades y, finalmente, se verifica la identidad de cada parte utilizando la clave compartida y el protocolo de autenticación. La autenticación es importante porque garantiza que solo las partes autorizadas tengan acceso a la información protegida en una red.

Funcionamiento de la negociación y cifrado de paquetes empleados por IPSec

Funcionamiento de la negociación:

Cuando se establece una conexión VPN, se lleva a cabo en dos fases. En la primera fase, se configura un canal cifrado seguro entre los dispositivos para que puedan negociar la fase 2. Si la primera fase es exitosa, se pasa rápidamente a la fase 2 donde se establece una Asociación de Seguridad que define qué tráfico puede pasar por la VPN y cómo se debe encriptar y autenticar. Es importante que las configuraciones de ambas fases coincidan en ambos dispositivos para que la conexión VPN funcione correctamente. Si la primera fase falla, los dispositivos no pueden avanzar a la fase 2.

Cifrado de paquetes

Cuando nos conectamos a una página web, queremos estar seguros de que la información que estamos enviando y recibiendo está protegida y que nadie más puede verla. Para asegurarnos de esto, se utiliza algo llamado "protocolo SSL". Este protocolo es como una especie de "escudo" que protege la información que enviamos y recibimos en la conexión. Contiene diferentes técnicas de seguridad, como algoritmos criptográficos, de autenticación, hash y de intercambio de claves que aseguran que sólo los dispositivos autorizados pueden ver y entender la información que se está transmitiendo.

Claves de internet (IKE): ¿Cómo funcionan las Claves - Llaves de seguridad?

Cuando queremos proteger nuestras comunicaciones en una red, utilizamos algo llamado IPsec. IPsec utiliza claves para cifrar y descifrar la información que se envía a través de la red. Pero asignar y renovar estas claves manualmente puede ser muy tedioso y complicado, especialmente si se tienen muchas redes para proteger.

Por eso existe algo llamado "Claves de internet IKE". IKE es un protocolo que automatiza la gestión de estas claves. En lugar de tener que asignar y renovar las claves manualmente, IKE permite a los administradores de redes configurar los parámetros necesarios para crear una asociación de seguridad (SA) entre dos sistemas que ejecutan el protocolo IKE. Esto hace que sea más fácil para los administradores de redes proteger varias redes de manera segura.

Llave privada

La llave privada es un código secreto que se utiliza en criptografía para proteger la información. Esta llave se utiliza para cifrar y descifrar datos de manera que sólo quien posee la llave privada puede acceder a la información.

Llave pública

La llave pública es un código de cifrado que se utiliza para compartir información de forma segura en una red. Esta llave se utiliza para cifrar los datos antes de enviarlos y la llave privada correspondiente se utiliza para descifrarlos en el destino.

¿Certificados SSL?

Los certificados SSL son utilizados para establecer conexiones seguras entre un servidor web y un navegador. Estos certificados validan la identidad del servidor y cifran la información que se transmite entre el servidor y el navegador, proporcionando un nivel de seguridad adicional para el intercambio de datos en línea.

Conceptos de Encriptación

La encriptación es el proceso de transformar información en un formato ilegible para todos, excepto aquellos que posean una clave secreta. Es una herramienta esencial para garantizar la privacidad y la integridad de los datos transmitidos a través de redes informáticas.

Definición e implementación básica

La encriptación es el proceso de transformar datos en un formato que no puede ser leído sin una clave de descifrado. En el contexto de IPSec, esto se realiza utilizando algoritmos de encriptación y claves compartidas entre los dispositivos que se comunican.

Protocolos y métodos varios

Existen varios protocolos y métodos de encriptación que se utilizan en IPSec para asegurar las comunicaciones. A continuación, se describen algunos de los más comunes:

Hash

Los algoritmos hash son funciones criptográficas que toman una entrada de cualquier tamaño y generan un valor fijo, generalmente conocido como "hash" o "resumen". Estos algoritmos son esenciales para garantizar la integridad de los datos en las comunicaciones de IPSec.

DES

El Estándar de Encriptación de Datos (DES) es un algoritmo de encriptación simétrica que utiliza una clave de 56 bits. Aunque ya no se considera seguro debido a su clave relativamente corta y la disponibilidad de algoritmos más modernos, DES fue uno de los primeros algoritmos de encriptación ampliamente utilizados en IPSec.

Otros

Existen otros algoritmos de encriptación que se utilizan en IPSec, como el Estándar de Encriptación Avanzada (AES), el algoritmo de encriptación de flujo RC4 y el algoritmo de encriptación asimétrica RSA. Cada uno de estos algoritmos tiene sus propias características y niveles de seguridad.

Funcionamiento, desde punto de vista teórico y, de ser posible, desde punto de vista práctico.

IPsec es un protocolo de red que se utiliza para garantizar la seguridad y privacidad de las comunicaciones en Internet. Desde un punto de vista teórico, IPsec utiliza la creación de túneles virtuales para permitir la comunicación segura entre dos dispositivos, protegidos por autenticación y cifrado de datos. En la práctica, la implementación de IPsec implica la configuración adecuada de los dispositivos y la selección de los protocolos y métodos de cifrado apropiados. La configuración adecuada de IPsec es esencial para garantizar la seguridad de la red y se deben tener en cuenta varios factores, como la selección de algoritmos de cifrado y autenticación adecuados y la configuración de políticas de seguridad.

Implementación de Protocolos de Seguridad en Microsoft Windows

Directivas antiguas (en Windows Server 2003 y anteriores)

Directivas cliente, servidor y servidor seguro

En Windows Server 2003 y versiones anteriores, las directivas de seguridad se organizaban en tres categorías: cliente, servidor y servidor seguro. Las directivas cliente regulaban la configuración de seguridad en las estaciones de trabajo, mientras que las directivas de servidor controlaban la configuración de seguridad en los servidores. Las directivas de servidor seguro proporcionaban una configuración adicional para garantizar la seguridad de los servidores con información sensible.

Disponibilidad actual en Active Directory

Aunque estas directivas antiguas ya no son compatibles con las versiones más recientes de Windows, todavía pueden ser utilizadas en entornos heredados a través del servicio de Active Directory. Sin embargo, se recomienda migrar a las directivas de seguridad más nuevas disponibles en Windows Server 2008 y versiones posteriores.

Directivas (en Windows 2008 y superiores)

Reglas, filtros y autenticación

En Windows Server 2008 y versiones posteriores, las directivas de seguridad se han modernizado y simplificado. Ahora se basan en reglas, filtros y autenticación. Las reglas definen qué tipo de tráfico está permitido o bloqueado, los filtros especifican las condiciones en las que se aplica una regla y la autenticación garantiza la identidad de los usuarios y dispositivos que intentan acceder a los recursos.

Creación de directivas paso a paso para que funcionen igual a las directivas antiguas

Para crear directivas en Windows Server 2008 y versiones posteriores que funcionen de manera similar a las directivas antiguas, debemos seguir estos pasos: abrir el Administrador de Directivas de Seguridad Local(usando el comando gpedit.msc). abrimos la carpeta "Directivas de seguridad local" y seleccionamos "Directivas de IP Security". hacemos clic derecho en "Directivas de IP Security" y seleccionamos "Crear directiva de IP Security". seguimos los pasos del Asistente para crear la directiva, especificando las reglas, filtros y opciones de autenticación necesarias. debemos asegurarnos de asignar la directiva recién creada para que se aplique a los dispositivos adecuados.

Configuración de claves y otros métodos de seguridad

En Windows Server 2008 y versiones posteriores, es posible configurar claves y otros métodos de seguridad, como certificados o la autenticación de Kerberos, para mejorar la protección de las comunicaciones entre dispositivos.

Descripción y funcionamiento del firewall avanzado de Windows

El Firewall avanzado de Windows es una característica integrada en Windows que permite a los administradores controlar el tráfico entrante y saliente en función de reglas específicas. Se puede personalizar para permitir o bloquear tráfico en función de protocolos, direcciones IP, puertos y aplicaciones.

Creación de Reglas, protocolos y acciones

Para crear reglas en el Firewall avanzado de Windows, debemos seguir estos pasos:

1. abrir el Firewall de Windows con Seguridad avanzada. 2. Seleccione "Reglas de entrada" o "Reglas de salida" en función de si desea controlar el tráfico entrante o saliente. 3. Hacemos clic derecho en el panel correspondiente y seleccionamos "Nueva regla". 4. Seguimos al Asistente para crear la regla, seleccionando el protocolo, las direcciones IP, los puertos y las acciones permitidas o bloqueadas. 5. Asignamos un nombre y una descripción a la regla para su identificación y administración.

Una vez creadas las reglas, el Firewall avanzado de Windows las aplicará automáticamente para controlar el tráfico entrante y saliente según las condiciones especificadas. Esto permite una gestión efectiva y personalizada de la seguridad en la red.

Conclusión

En conclusión, tanto el Protocolo IPSec como los protocolos de seguridad en Microsoft Windows son herramientas fundamentales para garantizar la seguridad de las comunicaciones y los datos en redes y sistemas informáticos. El Protocolo IPSec ofrece un conjunto de protocolos de seguridad para la protección de las comunicaciones en redes IP, que incluye autenticación, confidencialidad e integridad de datos. Por su parte, Microsoft Windows cuenta con varios mecanismos para proteger la privacidad y seguridad de los datos del usuario, incluyendo la autenticación de usuarios, la encriptación de datos y herramientas de seguridad para protección contra malware y otras amenazas a la seguridad. En conjunto, estas herramientas permiten garantizar la seguridad y privacidad de los datos y comunicaciones en los sistemas informáticos que utilizan estas tecnologías.

Fuentes Bibliograficas

Acerca de las Negociaciones VPN de IPSec. (s/f). Watchguard.com. Recuperado el 22 de abril de 2023, de https://www.watchguard.com/help/docs/fireware/12/es-419/Content/es-419/mvpn/general/ipsec_vpn_negotiations_c.html

Acerca de los Algoritmos y Protocolos de IPSec. (s/f). Watchguard.com. Recuperado el 22 de abril de 2023, de https://www.watchguard.com/help/docs/fireware/12/es-419/Content/es-419/mvpn/general/ipsec_algorithms_protocols_c.html

Caballé, X. (s/f). Windows 2012 R2: Crear una regla de firewall para permitir las conexiones entrantes a un puerto. Parte 1. Pantallazos.es. Recuperado el 22 de abril de 2023, de https://www.pantallazos.es/2017/08/windows-2012-r2-crear-regla-firewall-controlar-conexiones-puerto-1.html

De Luz, S. (2021, enero 14). Mejora la seguridad de tu VPN con el protocolo IPsec. RedesZone. https://www.redeszone.net/tutoriales/vpn/ipsec-que-es-como-funciona/

De Luz, S. (2022, mayo 23). Configura el firewall de Linux con IPtables y protege tu servidor. RedesZone. https://www.redeszone.net/tutoriales/seguridad/iptables-firewall-linux-configuracion/

JasonGerend. (s/f). Work with Software Restriction Policies rules. Microsoft.com. Recuperado el 22 de abril de 2023, de https://learn.microsoft.com/en-us/windows-server/identity/software-restriction-policies/work-with-software-restriction-policies-rules

Matthews, R. (2021, marzo 7). IPSec. ¿Qué es y cómo funciona? NordVPN. https://nordvpn.com/es/blog/protocolo-ipsec/

Por, S. (2021, enero 11). Encabezado de autenticación (ah). Techinfo.wiki. https://techinfo.wiki/encabezado-de-autenticacion-ah/

Protocolo IPsec [Sistemas Operativos]. (2012, octubre 8). Upm.es. https://laurel.datsi.fi.upm.es/proyectos/teldatsi/teldatsi/protocolos_de_comunicaciones/protocolo_ipsec

Ventajas y desventajas de IPSec. (s/f). Comunidad Huawei Enterprise. Recuperado el 22 de abril de 2023, de https://forum.huawei.com/enterprise/es/ventajas-y-desventajas-de-ipsec/thread/630797-100233

Windows Defender Firewall con seguridad avanzada (Windows). (s/f). Microsoft.com. Recuperado el 22 de abril de 2023, de https://learn.microsoft.com/es-es/windows/security/threat-protection/windows-firewall/windows-firewall-with-advanced-security

(S/f-a). Amazon.com. Recuperado el 22 de abril de 2023, de https://aws.amazon.com/es/what-is/ipsec/

(S/f-b). Cloudflare.com. Recuperado el 22 de abril de 2023, de https://www.cloudflare.com/es-es/learning/ssl/what-is-encryption/

Autores:

Jarvin Rubén González Montecino Carla María Artiga Navarrete Bryan Orlando García Beltrán Marvin Oqueli Sibrían Hernández Diego Antonio Sandoval Coto David Ernesto Nova Cajal Jimmy Eliezer Pérez Valle Javier José Bolaños Chávez Rodrigo José Chachagua Orellana Emerson Noe Arias Quintanilla