Discusión:Página principal

COMO CONVERTIR DE DECIMAL A BINARIO Convertir una dirección que se encuentra inicialmente expresada en notación punto decimal hacia su notación binaria. Para realizar la conversión de decimal a binario haremos lo siguiente; elaboramos nuestra tabla, con los 8 espacios equivalentes a las posiciones, cada posición llevara en una casilla abajo respectivamente el numero base que en este caso es 2, el cual comenzaremos a elevarlo desde el 0 en delante de derecha a izquierda, cuando hayamos elevado todas las posiciones nos quedara una secuencia de números como esta: 128 64 32 16 8 4 2 1, La IP la dividiremos en 4 sectores llamados octectos, cada uno con 8 espacios, el primer octeto será W:192, X:168, Y:17, Z:50, hremos una fila abajo por cada uno de los octetos, que es donde iremos ingresando la traducción respectiva. En base a nuestras potencias (128 64 32 16 8 4 2 1), Llegaremos al valor de cada octeto de la IP, con un numero 1 diremos que potencias se sumaran, y con un 0, cuales potencias no sumaran, ejemplo: Octeto W(192): Solo sumaremos las potencias 128 y 64, lo cual nos dará como resultado 192, escribiremos 1 1 0 0 0 0 0 0, si fuera el octeto Y(17) seria de esta forma: 0 0 0 1 0 0 0 1

Hexadecimal a Binario

¿Que es el sistema Hexadecimal a Binario? En el sistema hexadecimal podemos escribir números como 3ADF3, 1A1B1C, B31, DAB, etc, es decir, es un sistema de números y letras (con base de dieciséis) cuyos posibles valores numéricos y letras pueden ser (0, 1, 2, 3, 4, 5, 6, 7, 8, 9) para números y (A,B,C,D,E,F) para letras por cada valor posicional, mientras que en el caso del sistema binario solo podemos escribir números como 01100111, 1110, 011, 1, etc, es decir, números (con base de dos) cuyos unicos dos posibles valores (0 y 1) por cada valor posicional / digito.

El sistema hexadecimal a binario es el proceso por el cual convertiremos cualquier numero hexadecimal en un numero binario.

Problemas y soluciones comunes DE WINS

Problemas y soluciones comunes DE WINS

EL REGISTRO "A" DEL HOST SE ELIMINA CUANDO SE CAMBIA LA DIRECCIÓN IP:

A veces, el registro "A" del host se elimina en el servidor DNS original después de que el registro del host "A" se registre en la dirección IP del servidor DNS recién configurado (DNS integrado de Active Directory). Desde la perspectiva del usuario, todo lo que dependa de la resolución de nombres se interrumpe. Cuando se cambia la dirección IP del servidor DNS en el cliente, el cliente envía una actualización soa para eliminar su registro "A" del servidor DNS antiguo. A continuación, envía otra actualización para registrar su registro "A" en el nuevo servidor DNS.

El problema se produce en zonas integradas de Active Directory. Los problemas se producen cuando se cambia la dirección IP del servidor DNS en el cliente. Cuando cambia la dirección IP, el cliente envía una solicitud de registro al nuevo servidor y envía una solicitud de eliminación al servidor antiguo. Dado que ambos servidores ya están sincronizados, los registros no se registran. Sin embargo, el registro "A" se elimina en el servidor antiguo y, a continuación, se elimina en ambos servidores debido a la replicación de Active Directory.

LOS CLIENTES DHCP QUE TIENEN LA OPCIÓN 81 CONFIGURADA ANULAN EL REGISTRO DE REGISTROS DE HOST "A" DURANTE EL REGISTRO "AAAA" DEL HOST:

Este problema se produce si se define la opción 81 y las interfaces ISATAP o 6to4 están presentes. La actualización del protocolo de actualización dinámica de DNS establece incorrectamente TTL en 0. Esto desencadena la eliminación de registros para el registro de registros IPv6.

SE PRODUCE UN ERROR EN LA ACTUALIZACIÓN DEL PROTOCOLO DE ACTUALIZACIÓN DINÁMICA DE DNS A LOS REGISTROS EXISTENTES: Se produce un error en la actualización del protocolo de actualización dinámica de DNS a los registros existentes. Por este motivo, el proceso de eliminación considera que los registros están antiguos y los elimina.

Los eventos "event 577X" de NETLOGON se registran para registrar errores de registro de registros de registros SRV por parte del servicio NETLOGON. Otros eventos se registran para los errores de registro de los registros de host "A" y PTR. Compruebe estos errores en los registros del sistema. Un cliente que registra estos registros puede registrar estos eventos. O bien, los pueden registrar los servidores DHCP que registran los registros en nombre del cliente.

Round Robin

¿Para qué sirve Round Robin?

Las aplicaciones en funcionamiento en el ejemplo anterior proveen de un ciclo corto para el procesador, y más tiempo puede ser asignado para cada uno de los procesos. Esto hace que parezcan funcionar mucho mejor para el usuario final. Sin el algoritmo Round Robin la aplicación cargada primero en memoria posiblemente tomaría control del procesador hasta que acabara su trabajo asignado. Cuando la aplicación se parara, la siguiente aplicación podría empezar sin interrupciones. Esto podría ser dañino en un entorno de Windows, haciendo que la experiencia del usuario no fuera tan buena sin tuviera que trabajar con muchos programas a la vez.

El uso de Round Robin ayuda al ordenador seguir las necesidades del usuario y manejar de forma efectiva los procesos de todas las aplicaciones. Con este sistema se puede mantener todos los trabajos en progreso mediante el uso de ciclos de tiempo. Esta es la forma en que podemos hacer varias cosas al mismo tiempo en nuestro ordenador. De otro modo, sería muy tedioso hacer las cosas una a una y tener que esperar un buen rato hasta continuar con la siguiente. Simplemente no sería algo eficaz. La CPU es la que se encarga de chequear durante el ciclo cuando la aplicación ha terminado.

Siguiendo con el anterior ejemplo, supón que el usuario decide que ya ha acabado el trabajo que está haciendo en su procesador de texto y lo cierra. Esto deja abierto solamente el correo y el navegador Web. La CPU no tendría conocimiento ni manera de seguir este factor sin el uso del algoritmo que tiene Round Robin. Una vez que lo averiguar, no hay de necesidad de ningún procesador de tiempo para esta aplicación.

Características principales del algoritmo Round Robin

Reparto en la asignación de tiempo de CPUTexto en cursiva El algoritmo Round Robin es especialmente útil en sistemas de tiempo compartido porque asigna tiempo de CPU a cada proceso de manera justa y equitativa. Cada proceso recibe el mismo tiempo de CPU en función de su posición en la cola de procesos y la duración del quantum.

Respuesta rápida a las solicitudes de los usuariosTexto en cursiva Este algoritmo permite una respuesta rápida a las solicitudes de los usuarios porque cada proceso se ejecuta durante un intervalo de tiempo fijo. Esto significa que los procesos de corta duración pueden completarse rápidamente, y los procesos más largos pueden ejecutarse en varias iteraciones.

Overhead mínimoTexto en cursiva Tiene un overhead mínimo porque no necesita mantener información adicional sobre los procesos en ejecución. Sólo se necesita una cola de procesos y un temporizador para implementar el algoritmo.

Encriptación_fundamentos

Los fundamentos de la encriptación son la base de todo lo que viene después, así que es importante entenderlos bien.

En esencia, la encriptación es el proceso de transformar información legible (conocida como texto plano) en una forma ilegible y sin sentido (conocida como texto cifrado) para que sólo las personas que tienen acceso a una clave especial puedan leerlo. La clave es un conjunto de instrucciones que permiten a la persona que lo posee desbloquear y decodificar el mensaje cifrado.

La encriptación se utiliza para proteger la información sensible y confidencial, como los datos financieros y personales, las comunicaciones gubernamentales y militares, y cualquier otra información que deba mantenerse segura.

La historia de la encriptación se remonta a la antigüedad, cuando se utilizaban técnicas simples, como la sustitución de una letra por otra, para proteger la información. Con el tiempo, la encriptación se ha vuelto más sofisticada, con el desarrollo de algoritmos y protocolos más complejos y avanzados.

Hoy en día, la encriptación se utiliza en muchas formas diferentes, incluyendo la protección de la información en línea, la seguridad de las transacciones financieras, y la protección de los datos en los dispositivos móviles y las redes inalámbricas.

Algoritmos de encriptación

Los fundamentos de la encriptación son la base de todo lo que viene después, así que es importante entenderlos bien.

En esencia, la encriptación es el proceso de transformar información legible (conocida como texto plano) en una forma ilegible y sin sentido (conocida como texto cifrado) para que sólo las personas que tienen acceso a una clave especial puedan leerlo. La clave es un conjunto de instrucciones que permiten a la persona que lo posee desbloquear y decodificar el mensaje cifrado.

La encriptación se utiliza para proteger la información sensible y confidencial, como los datos financieros y personales, las comunicaciones gubernamentales y militares, y cualquier otra información que deba mantenerse segura.

La historia de la encriptación se remonta a la antigüedad, cuando se utilizaban técnicas simples, como la sustitución de una letra por otra, para proteger la información. Con el tiempo, la encriptación se ha vuelto más sofisticada, con el desarrollo de algoritmos y protocolos más complejos y avanzados.

Hoy en día, la encriptación se utiliza en muchas formas diferentes, incluyendo la protección de la información en línea, la seguridad de las transacciones financieras, y la protección de los datos en los dispositivos móviles y las redes inalámbricas.

Protocolos de encriptación

Los protocolos de encriptación son los procedimientos y reglas que se utilizan para la comunicación segura entre dos sistemas o dispositivos. Estos protocolos incluyen las técnicas para establecer la conexión segura, la autenticación y la transmisión segura de los datos.

Uno de los protocolos de encriptación más comunes y ampliamente utilizados en Internet es el Protocolo de Seguridad de la Capa de Transporte (TLS, por sus siglas en inglés). TLS es el sucesor del Protocolo Seguro de Transferencia de Hipertexto (HTTPS) y se utiliza para proteger la información transmitida en línea, como la información de inicio de sesión, los datos bancarios y la información personal.

El protocolo TLS utiliza un sistema de claves públicas para establecer la conexión segura entre el servidor y el cliente. Durante el proceso de conexión, el servidor envía su certificado digital que contiene su clave pública y el cliente verifica el certificado para asegurarse de que está hablando con el servidor correcto. Luego, los dos sistemas negocian una clave de sesión única que se utilizará para cifrar los datos que se transmiten entre ellos.

Otro protocolo de encriptación común es el Protocolo de Intercambio de Llaves de Internet (IKE, por sus siglas en inglés), que se utiliza para establecer conexiones seguras en redes privadas virtuales (VPN). IKE utiliza el cifrado de clave pública para establecer una conexión segura y luego utiliza un algoritmo de cifrado simétrico para proteger los datos que se transmiten a través de la VPN.

Hay otros protocolos de encriptación que también son populares, como el Protocolo de Seguridad de la Capa de Internet (IPSec), que se utiliza para proteger las comunicaciones entre redes, y el Protocolo de Autenticación Extensible (EAP), que se utiliza en redes inalámbricas para autenticar y proteger el acceso de los usuarios.

Implementación de Protocolos de Seguridad en Microsoft Windows

Microsoft Windows proporciona soporte para varios protocolos de seguridad para proteger las comunicaciones y la información en su sistema operativo. Aquí te mencionaré algunos de los protocolos de seguridad que se pueden implementar en Windows:

1. Protocolo de Seguridad de la Capa de Transporte (TLS): Windows soporta TLS para proteger las conexiones de red, incluyendo las conexiones HTTPS y FTPS en Internet Explorer y otros navegadores web.

2. Protocolo de Autenticación Extensible (EAP): EAP se utiliza para autenticar y proteger las conexiones de red inalámbricas. Windows soporta varios tipos de EAP, como EAP-TLS, EAP-TTLS y PEAP.

3. Protocolo de Autenticación de Contraseña de Red (NTLM): NTLM se utiliza para autenticar los usuarios en redes de Windows y se puede utilizar en combinación con otras tecnologías de seguridad, como IPSec y TLS.

4. Protocolo de Seguridad de la Capa de Internet (IPSec): IPSec se utiliza para proteger las comunicaciones de red y se puede utilizar para crear conexiones VPN.

5. Kerberos: Kerberos se utiliza para autenticar los usuarios en redes de Windows y se puede utilizar en combinación con otras tecnologías de seguridad, como IPSec y TLS.

Es importante tener en cuenta que la implementación de estos protocolos de seguridad puede variar dependiendo de la versión de Windows que estés utilizando y de cómo se haya configurado tu sistema. Es recomendable revisar la documentación oficial de Microsoft para obtener más información sobre la implementación de estos protocolos en Windows.

Linux: IPTABLES

Iptables es un conjunto de reglas de filtrado de paquetes que se utiliza en sistemas Linux para controlar el tráfico de red. Iptables permite a los administradores de sistemas definir reglas de seguridad para proteger su red contra ataques y limitar el acceso a recursos de red.

Iptables se ejecuta en el espacio del núcleo de Linux y se utiliza para configurar y administrar las reglas de seguridad en el firewall del sistema. Con iptables, se pueden configurar reglas para permitir o denegar conexiones en función de varios criterios, como direcciones IP de origen y destino, puertos de origen y destino, protocolos, entre otros.

Algunos de los comandos más comunes utilizados en iptables son:

iptables -L: muestra las reglas actuales en iptables. iptables -A: agrega una nueva regla a iptables. iptables -D: elimina una regla existente de iptables. iptables -P: define la política por defecto para los paquetes que no coinciden con ninguna regla.

Además, iptables puede utilizarse en conjunto con otros programas, como SNORT o SELinux, para proporcionar una capa adicional de seguridad en el sistema.

Es importante tener en cuenta que iptables puede ser una herramienta poderosa pero también compleja de manejar. Es recomendable tener un conocimiento sólido de cómo funciona iptables y de las mejores prácticas de seguridad antes de implementar reglas de firewall en un sistema Linux.

Información relevante IPTABLES

Iptables se basa en la estructura de tablas, que son contenedores de reglas de firewall. Cada tabla contiene una serie de cadenas, que son secuencias de reglas que se aplican a los paquetes de red. Las cadenas de iptables se dividen en tres tipos principales:

- Cadena de entrada (INPUT): se aplica a los paquetes destinados al sistema.

- Cadena de salida (OUTPUT): se aplica a los paquetes originados en el sistema.

- Cadena de reenvío (FORWARD): se aplica a los paquetes que son reenviados a través del sistema.

- Dentro de cada cadena, se pueden definir reglas específicas que determinan cómo se deben manejar los paquetes que coinciden con la regla. Las reglas pueden permitir, denegar o modificar el tráfico de red. Por ejemplo, se pueden definir reglas para permitir el acceso a un puerto específico o para denegar el acceso desde una dirección IP específica.

Además, iptables permite utilizar diferentes módulos para aplicar filtros más complejos a los paquetes de red. Estos módulos proporcionan funcionalidades adicionales para analizar el tráfico de red, como la inspección de paquetes de capa de aplicación y la detección de intrusos.

Iptables también puede ser utilizado en combinación con otros programas, como fail2ban, que utiliza iptables para bloquear direcciones IP que intentan acceder a recursos protegidos. Fail2ban detecta intentos de acceso fallidos y actualiza las reglas de iptables para bloquear las direcciones IP de los atacantes.

Es importante tener en cuenta que, aunque iptables es una herramienta muy poderosa para proteger una red, también puede ser muy compleja. Para utilizar iptables de manera efectiva, es necesario tener un conocimiento sólido de cómo funciona el firewall y de las mejores prácticas de seguridad.

Funcionamiento del firewall avanzado de Windows

Firewall Avanzado de Windows es una herramienta de seguridad que se incluye en los sistemas operativos Windows desde Windows XP en adelante. Su función es proteger el equipo de ataques externos controlando las conexiones entrantes y salientes en la red.

El Firewall Avanzado de Windows es una versión más avanzada del Firewall de Windows básico y tiene una mayor cantidad de opciones y configuraciones avanzadas para una mayor protección del sistema. Estas son algunas de las características del Firewall Avanzado de Windows:

- Reglas de entrada y salida: Permite al usuario crear reglas personalizadas para permitir o bloquear el tráfico entrante y saliente de la red.

- Perfiles de red: Permite al usuario configurar diferentes reglas para diferentes perfiles de red, como redes públicas, privadas o de trabajo.

- Supervisión de seguridad avanzada: Proporciona una vista detallada de los eventos de seguridad y la actividad de red para ayudar a identificar posibles amenazas.

- Configuración de grupos de seguridad avanzados: Permite a los usuarios configurar grupos de seguridad para controlar el acceso a los recursos de red y aplicaciones.

- Integración con el Centro de Seguridad de Windows: Permite una mayor integración con otras herramientas de seguridad de Windows, como el Antivirus de Windows Defender, el Control de Cuentas de Usuario (UAC) y el Control de Aplicaciones de Windows.

Fuentes Bibliograficas

- JasonGerend. (s/f). Work with Software Restriction Policies rules. Microsoft.com. Recuperado el 22 de abril de 2023, de https://learn.microsoft.com/en-us/windows-server/identity/software-restriction-policies/work-with-software-restriction-policies-rules

- Matthews, R. (2021, marzo 7). IPSec. ¿Qué es y cómo funciona? NordVPN. https://nordvpn.com/es/blog/protocolo-ipsec/

- Por, S. (2021, enero 11). Encabezado de autenticación (ah). Techinfo.wiki. https://techinfo.wiki/encabezado-de-autenticacion-ah/

- Protocolo IPsec [Sistemas Operativos]. (2012, octubre 8). Upm.es. https://laurel.datsi.fi.upm.es/proyectos/teldatsi/teldatsi/protocolos_de_comunicaciones/protocolo_ipsec

- Ventajas y desventajas de IPSec. (s/f). Comunidad Huawei Enterprise. Recuperado el 22 de abril de 2023, de https://forum.huawei.com/enterprise/es/ventajas-y-desventajas-de-ipsec/thread/630797-100233

- Windows Defender Firewall con seguridad avanzada (Windows). (s/f). Microsoft.com. Recuperado el 22 de abril de 2023, de https://learn.microsoft.com/es-es/windows/security/threat-protection/windows-firewall/windows-firewall-with-advanced-security

- (S/f-a). Amazon.com. Recuperado el 22 de abril de 2023, de https://aws.amazon.com/es/what-is/ipsec/

- (S/f-b). Cloudflare.com. Recuperado el 22 de abril de 2023, de https://www.cloudflare.com/es-es/learning/ssl/what-is-encryption/

IPSEC

IPSec - Protocolos de comunicación segura

Introducción

La seguridad de la información es un aspecto crítico en el mundo de la tecnología. La protección de los datos y las comunicaciones es esencial para garantizar la privacidad y la integridad de la información. Para lograrlo, existen diversas herramientas y protocolos de seguridad disponibles en la actualidad. Entre ellos se encuentran el Protocolo IPSec y los protocolos de seguridad en Microsoft Windows.

El Protocolo IPSec es un conjunto de protocolos de seguridad que se utilizan para proteger las comunicaciones en redes IP. Proporciona una serie de servicios de seguridad, incluyendo la autenticación, la confidencialidad y la integridad de los datos. Se utiliza comúnmente para establecer conexiones VPN y para asegurar las comunicaciones entre hosts en una red.

Por su parte, Microsoft Windows cuenta con una serie de protocolos y herramientas de seguridad para proteger la privacidad y seguridad de los datos del usuario. Incluyen la autenticación de usuarios, la encriptación de datos y herramientas de seguridad para la protección contra malware y otras amenazas a la seguridad.

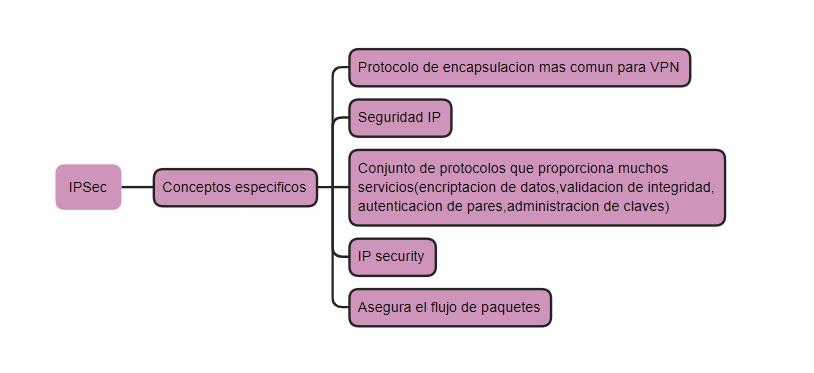

Protocolo IP Seguro - IPSec -Generalidades

Definición general

IPsec es una tecnología de seguridad que protege la comunicación en Internet. Lo que hace es cifrar la información para que terceros no puedan verla, y también garantiza que la información proviene de la persona correcta. IPsec es muy popular porque es muy seguro y funciona a nivel de red, lo que significa que se aplica a todo el sistema operativo. Es decir que, IPsec hace que las comunicaciones en Internet sean más seguras al cifrar los datos y verificar su autenticidad.

Conceptos básicos y aplicaciones generales en la comunicación

IPsec ayuda a mantener seguras las comunicaciones en Internet. Se utiliza para encriptar (codificar) y autenticar (verificar la identidad) de los paquetes de datos que se envían a través de una red, para que nadie más pueda leerlos o interferir en ellos. Es muy útil en el sector de las VPNs, que son redes privadas que se extienden a través de Internet. Es decir que, IPsec ayuda a proteger la privacidad y seguridad de la información que se comparte en línea.

Las aplicaciones generales de IPsec son para proteger la comunicación en internet de manera segura. IPsec se utiliza principalmente en VPNs para conectar redes de manera segura y también se puede usar para proteger la comunicación de dispositivos individuales. IPsec proporciona autenticación y cifrado de los paquetes de datos IP, lo que significa que los datos están protegidos y solo las personas autorizadas pueden acceder a ellos. En general, IPsec se utiliza para garantizar que la información enviada a través de internet sea segura y confidencial.

Problemas que IPSec pretende afrontar e intentar resolver

IPSec es una herramienta que ayuda a proteger las comunicaciones en redes, especialmente en internet y redes empresariales. IPSec resuelve problemas de seguridad en las comunicaciones, como asegurarse de que solo las partes autorizadas puedan acceder a la información, proteger contra ataques de suplantación o denegación de servicio, controlar el acceso y filtrar los paquetes no deseados. IPSec es compatible con otros protocolos de red y se puede configurar fácilmente con herramientas de administración de red y políticas de seguridad para una protección personalizada. IPSec también permite la configuración de túneles VPN para la comunicación segura entre usuarios.

Requisitos y consideraciones generales

IPSec es un protocolo que se utiliza para asegurar las comunicaciones en redes. Proporciona protección a los datos que se envían por la red, asegurando que solo las partes autorizadas puedan acceder a la información.

Para utilizar IPSec, es necesario contar con ciertos requisitos como dispositivos compatibles con el protocolo, la configuración de políticas de seguridad y la autenticación de usuarios. Además, se deben tener en cuenta algunas consideraciones importantes como la compatibilidad con otros protocolos de red y la facilidad de configuración.

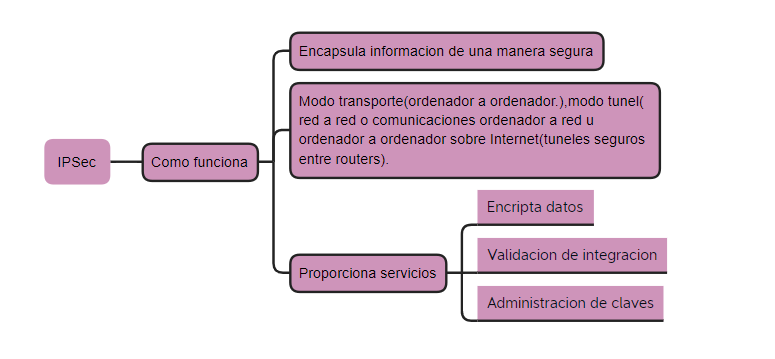

Funcionamiento de IPSec

IPSec es un protocolo que se utiliza para proteger la información que se envía a través de redes públicas, como Internet. El objetivo de IPSec es asegurarse de que solo la persona que está destinada a recibir la información pueda leerla, y de que nadie más pueda interceptarla o verla.

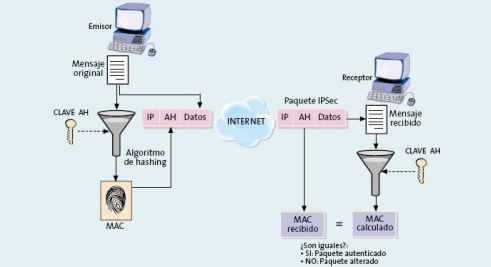

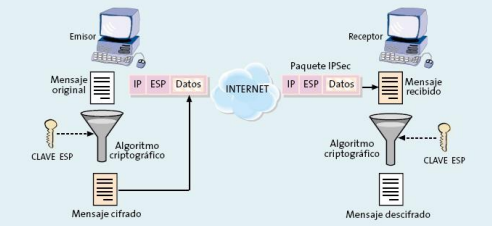

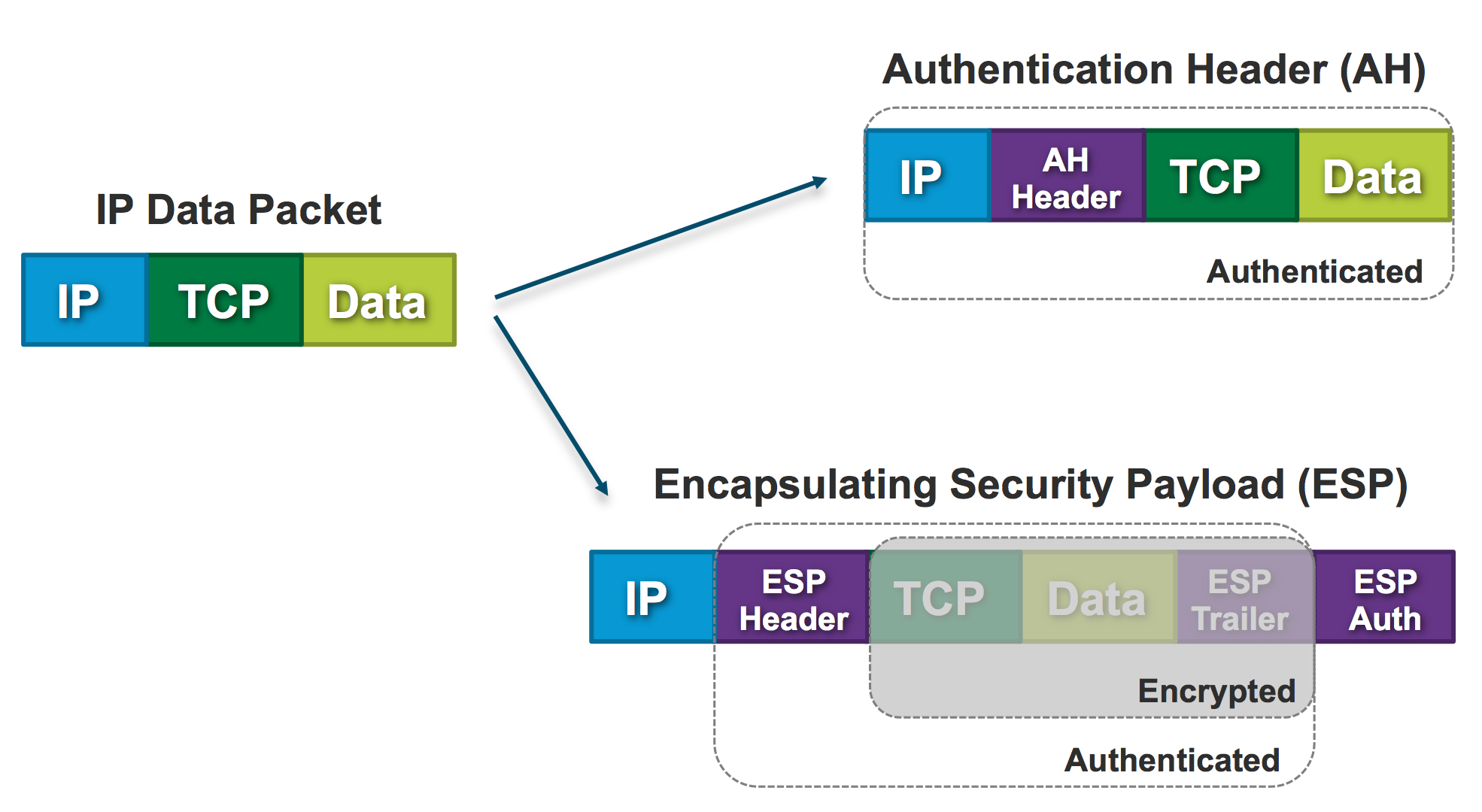

IPSec tiene dos mecanismos principales: Encabezado de autenticación (AH) y Carga de Seguridad Encapsulada (ESP). Cuando se utiliza AH, se agrega una firma digital a cada paquete de datos que se envía. Esto protege los datos de la interferencia de terceros y garantiza que solo la persona destinada a recibirlos pueda leerlos. Cuando se utiliza ESP, la información en el paquete se cifra para que nadie más pueda leerla. Entonces, cuando un paquete se envía a través de una red, se envía de forma segura y solo el destinatario final puede leerlo.

Funcionamiento del protocolo AH:

Funcionamiento del protocolo ESP:

Ventajas al implementar IPSec en la comunicación

- IPSec es completamente invisible en su funcionamiento, por lo que es la opción ideal para las VPN.

- El uso de AH y ESP garantiza los niveles más altos posibles de seguridad y privacidad.

Desventajas al implementar IPSec en la comunicación

- IPSec es más complicado que los protocolos de seguridad alternativos y más difícil de configurar.

- Para la transmisión de paquetes de pequeño tamaño, IPSec puede ser una forma ineficiente de encriptar datos.

Formas en que protocolos IPSec aseguran la comunicación

IPSec asegura la comunicación de varias maneras. Primero, protege los paquetes de datos que se envían a través de la red pública mediante el cifrado, lo que significa que los datos se transforman en un código que solo puede ser entendido por el destinatario previsto. En segundo lugar, IPSec proporciona autenticación, lo que significa que los dispositivos que envían y reciben los datos se identifican mutuamente y se aseguran de que los datos sólo sean accesibles para ellos. Además, IPSec garantiza la integridad de los datos, lo que significa que los datos no pueden ser alterados durante la transmisión.

Cifrado

Es una herramienta que protege la información que se envía de ser vista por personas no autorizadas. Esta herramienta usa una clave de cifrado para convertir los datos en un código secreto que solo puede ser leído por alguien que tenga la clave correcta. De esta manera, solo la persona que conoce la clave de descifrado puede acceder a la información original.

Autenticación

Hace referencia a cómo se verifica la identidad de las partes que se comunican en una red segura. Se realiza a través del intercambio de claves y la negociación de un protocolo de autenticación. Primero, se establece la conexión entre las dos partes, luego se negocia el protocolo de autenticación que se utilizará para autenticar las identidades. Después, se intercambian las claves para autenticar las identidades y, finalmente, se verifica la identidad de cada parte utilizando la clave compartida y el protocolo de autenticación. La autenticación es importante porque garantiza que solo las partes autorizadas tengan acceso a la información protegida en una red.

Funcionamiento de la negociación y cifrado de paquetes empleados por IPSec

Funcionamiento de la negociación:

Cuando se establece una conexión VPN, se lleva a cabo en dos fases. En la primera fase, se configura un canal cifrado seguro entre los dispositivos para que puedan negociar la fase 2. Si la primera fase es exitosa, se pasa rápidamente a la fase 2 donde se establece una Asociación de Seguridad que define qué tráfico puede pasar por la VPN y cómo se debe encriptar y autenticar. Es importante que las configuraciones de ambas fases coincidan en ambos dispositivos para que la conexión VPN funcione correctamente. Si la primera fase falla, los dispositivos no pueden avanzar a la fase 2.

Cifrado de paquetes

Cuando nos conectamos a una página web, queremos estar seguros de que la información que estamos enviando y recibiendo está protegida y que nadie más puede verla. Para asegurarnos de esto, se utiliza algo llamado "protocolo SSL". Este protocolo es como una especie de "escudo" que protege la información que enviamos y recibimos en la conexión. Contiene diferentes técnicas de seguridad, como algoritmos criptográficos, de autenticación, hash y de intercambio de claves que aseguran que sólo los dispositivos autorizados pueden ver y entender la información que se está transmitiendo.

Claves de internet (IKE): ¿Cómo funcionan las Claves - Llaves de seguridad?

Cuando queremos proteger nuestras comunicaciones en una red, utilizamos algo llamado IPsec. IPsec utiliza claves para cifrar y descifrar la información que se envía a través de la red. Pero asignar y renovar estas claves manualmente puede ser muy tedioso y complicado, especialmente si se tienen muchas redes para proteger.

Por eso existe algo llamado "Claves de internet IKE". IKE es un protocolo que automatiza la gestión de estas claves. En lugar de tener que asignar y renovar las claves manualmente, IKE permite a los administradores de redes configurar los parámetros necesarios para crear una asociación de seguridad (SA) entre dos sistemas que ejecutan el protocolo IKE. Esto hace que sea más fácil para los administradores de redes proteger varias redes de manera segura.

Llave privada

La llave privada es un código secreto que se utiliza en criptografía para proteger la información. Esta llave se utiliza para cifrar y descifrar datos de manera que sólo quien posee la llave privada puede acceder a la información.

Llave pública

La llave pública es un código de cifrado que se utiliza para compartir información de forma segura en una red. Esta llave se utiliza para cifrar los datos antes de enviarlos y la llave privada correspondiente se utiliza para descifrarlos en el destino.

¿Certificados SSL?

Los certificados SSL son utilizados para establecer conexiones seguras entre un servidor web y un navegador. Estos certificados validan la identidad del servidor y cifran la información que se transmite entre el servidor y el navegador, proporcionando un nivel de seguridad adicional para el intercambio de datos en línea.

Conceptos de Encriptación

La encriptación es el proceso de transformar información en un formato ilegible para todos, excepto aquellos que posean una clave secreta. Es una herramienta esencial para garantizar la privacidad y la integridad de los datos transmitidos a través de redes informáticas.

Definición e implementación básica

La encriptación es el proceso de transformar datos en un formato que no puede ser leído sin una clave de descifrado. En el contexto de IPSec, esto se realiza utilizando algoritmos de encriptación y claves compartidas entre los dispositivos que se comunican.

Protocolos y métodos varios

Existen varios protocolos y métodos de encriptación que se utilizan en IPSec para asegurar las comunicaciones. A continuación, se describen algunos de los más comunes:

Hash

Los algoritmos hash son funciones criptográficas que toman una entrada de cualquier tamaño y generan un valor fijo, generalmente conocido como "hash" o "resumen". Estos algoritmos son esenciales para garantizar la integridad de los datos en las comunicaciones de IPSec.

DES

El Estándar de Encriptación de Datos (DES) es un algoritmo de encriptación simétrica que utiliza una clave de 56 bits. Aunque ya no se considera seguro debido a su clave relativamente corta y la disponibilidad de algoritmos más modernos, DES fue uno de los primeros algoritmos de encriptación ampliamente utilizados en IPSec.

Otros

Existen otros algoritmos de encriptación que se utilizan en IPSec, como el Estándar de Encriptación Avanzada (AES), el algoritmo de encriptación de flujo RC4 y el algoritmo de encriptación asimétrica RSA. Cada uno de estos algoritmos tiene sus propias características y niveles de seguridad.

Funcionamiento, desde punto de vista teórico y, de ser posible, desde punto de vista práctico.

IPsec es un protocolo de red que se utiliza para garantizar la seguridad y privacidad de las comunicaciones en Internet. Desde un punto de vista teórico, IPsec utiliza la creación de túneles virtuales para permitir la comunicación segura entre dos dispositivos, protegidos por autenticación y cifrado de datos. En la práctica, la implementación de IPsec implica la configuración adecuada de los dispositivos y la selección de los protocolos y métodos de cifrado apropiados. La configuración adecuada de IPsec es esencial para garantizar la seguridad de la red y se deben tener en cuenta varios factores, como la selección de algoritmos de cifrado y autenticación adecuados y la configuración de políticas de seguridad.

Implementación de Protocolos de Seguridad en Microsoft Windows

Directivas antiguas (en Windows Server 2003 y anteriores)

Directivas cliente, servidor y servidor seguro

En Windows Server 2003 y versiones anteriores, las directivas de seguridad se organizaban en tres categorías: cliente, servidor y servidor seguro. Las directivas cliente regulaban la configuración de seguridad en las estaciones de trabajo, mientras que las directivas de servidor controlaban la configuración de seguridad en los servidores. Las directivas de servidor seguro proporcionaban una configuración adicional para garantizar la seguridad de los servidores con información sensible.

Disponibilidad actual en Active Directory

Aunque estas directivas antiguas ya no son compatibles con las versiones más recientes de Windows, todavía pueden ser utilizadas en entornos heredados a través del servicio de Active Directory. Sin embargo, se recomienda migrar a las directivas de seguridad más nuevas disponibles en Windows Server 2008 y versiones posteriores.

Directivas (en Windows 2008 y superiores)

Reglas, filtros y autenticación

En Windows Server 2008 y versiones posteriores, las directivas de seguridad se han modernizado y simplificado. Ahora se basan en reglas, filtros y autenticación. Las reglas definen qué tipo de tráfico está permitido o bloqueado, los filtros especifican las condiciones en las que se aplica una regla y la autenticación garantiza la identidad de los usuarios y dispositivos que intentan acceder a los recursos.

Creación de directivas paso a paso para que funcionen igual a las directivas antiguas

Para crear directivas en Windows Server 2008 y versiones posteriores que funcionen de manera similar a las directivas antiguas, debemos seguir estos pasos: abrir el Administrador de Directivas de Seguridad Local(usando el comando gpedit.msc). abrimos la carpeta "Directivas de seguridad local" y seleccionamos "Directivas de IP Security". hacemos clic derecho en "Directivas de IP Security" y seleccionamos "Crear directiva de IP Security". seguimos los pasos del Asistente para crear la directiva, especificando las reglas, filtros y opciones de autenticación necesarias. debemos asegurarnos de asignar la directiva recién creada para que se aplique a los dispositivos adecuados.

Configuración de claves y otros métodos de seguridad

En Windows Server 2008 y versiones posteriores, es posible configurar claves y otros métodos de seguridad, como certificados o la autenticación de Kerberos, para mejorar la protección de las comunicaciones entre dispositivos.

Descripción y funcionamiento del firewall avanzado de Windows

El Firewall avanzado de Windows es una característica integrada en Windows que permite a los administradores controlar el tráfico entrante y saliente en función de reglas específicas. Se puede personalizar para permitir o bloquear tráfico en función de protocolos, direcciones IP, puertos y aplicaciones.

Creación de Reglas, protocolos y acciones

Para crear reglas en el Firewall avanzado de Windows, debemos seguir estos pasos:

1. abrir el Firewall de Windows con Seguridad avanzada. 2. Seleccione "Reglas de entrada" o "Reglas de salida" en función de si desea controlar el tráfico entrante o saliente. 3. Hacemos clic derecho en el panel correspondiente y seleccionamos "Nueva regla". 4. Seguimos al Asistente para crear la regla, seleccionando el protocolo, las direcciones IP, los puertos y las acciones permitidas o bloqueadas. 5. Asignamos un nombre y una descripción a la regla para su identificación y administración.

Una vez creadas las reglas, el Firewall avanzado de Windows las aplicará automáticamente para controlar el tráfico entrante y saliente según las condiciones especificadas. Esto permite una gestión efectiva y personalizada de la seguridad en la red.

Conclusión

En conclusión, tanto el Protocolo IPSec como los protocolos de seguridad en Microsoft Windows son herramientas fundamentales para garantizar la seguridad de las comunicaciones y los datos en redes y sistemas informáticos. El Protocolo IPSec ofrece un conjunto de protocolos de seguridad para la protección de las comunicaciones en redes IP, que incluye autenticación, confidencialidad e integridad de datos. Por su parte, Microsoft Windows cuenta con varios mecanismos para proteger la privacidad y seguridad de los datos del usuario, incluyendo la autenticación de usuarios, la encriptación de datos y herramientas de seguridad para protección contra malware y otras amenazas a la seguridad. En conjunto, estas herramientas permiten garantizar la seguridad y privacidad de los datos y comunicaciones en los sistemas informáticos que utilizan estas tecnologías.

Fuentes Bibliograficas

Acerca de las Negociaciones VPN de IPSec. (s/f). Watchguard.com. Recuperado el 22 de abril de 2023, de https://www.watchguard.com/help/docs/fireware/12/es-419/Content/es-419/mvpn/general/ipsec_vpn_negotiations_c.html

Acerca de los Algoritmos y Protocolos de IPSec. (s/f). Watchguard.com. Recuperado el 22 de abril de 2023, de https://www.watchguard.com/help/docs/fireware/12/es-419/Content/es-419/mvpn/general/ipsec_algorithms_protocols_c.html

Caballé, X. (s/f). Windows 2012 R2: Crear una regla de firewall para permitir las conexiones entrantes a un puerto. Parte 1. Pantallazos.es. Recuperado el 22 de abril de 2023, de https://www.pantallazos.es/2017/08/windows-2012-r2-crear-regla-firewall-controlar-conexiones-puerto-1.html

De Luz, S. (2021, enero 14). Mejora la seguridad de tu VPN con el protocolo IPsec. RedesZone. https://www.redeszone.net/tutoriales/vpn/ipsec-que-es-como-funciona/

De Luz, S. (2022, mayo 23). Configura el firewall de Linux con IPtables y protege tu servidor. RedesZone. https://www.redeszone.net/tutoriales/seguridad/iptables-firewall-linux-configuracion/

JasonGerend. (s/f). Work with Software Restriction Policies rules. Microsoft.com. Recuperado el 22 de abril de 2023, de https://learn.microsoft.com/en-us/windows-server/identity/software-restriction-policies/work-with-software-restriction-policies-rules

Matthews, R. (2021, marzo 7). IPSec. ¿Qué es y cómo funciona? NordVPN. https://nordvpn.com/es/blog/protocolo-ipsec/

Por, S. (2021, enero 11). Encabezado de autenticación (ah). Techinfo.wiki. https://techinfo.wiki/encabezado-de-autenticacion-ah/

Protocolo IPsec [Sistemas Operativos]. (2012, octubre 8). Upm.es. https://laurel.datsi.fi.upm.es/proyectos/teldatsi/teldatsi/protocolos_de_comunicaciones/protocolo_ipsec

Ventajas y desventajas de IPSec. (s/f). Comunidad Huawei Enterprise. Recuperado el 22 de abril de 2023, de https://forum.huawei.com/enterprise/es/ventajas-y-desventajas-de-ipsec/thread/630797-100233

Windows Defender Firewall con seguridad avanzada (Windows). (s/f). Microsoft.com. Recuperado el 22 de abril de 2023, de https://learn.microsoft.com/es-es/windows/security/threat-protection/windows-firewall/windows-firewall-with-advanced-security

(S/f-a). Amazon.com. Recuperado el 22 de abril de 2023, de https://aws.amazon.com/es/what-is/ipsec/

(S/f-b). Cloudflare.com. Recuperado el 22 de abril de 2023, de https://www.cloudflare.com/es-es/learning/ssl/what-is-encryption/

Autores:

Jarvin Rubén González Montecino Carla María Artiga Navarrete Bryan Orlando García Beltrán Marvin Oqueli Sibrían Hernández Diego Antonio Sandoval Coto David Ernesto Nova Cajal Jimmy Eliezer Pérez Valle Javier José Bolaños Chávez Rodrigo José Chachagua Orellana Emerson Noe Arias Quintanilla

ACTIVE DIRECTORY

Active Directory (AD) es un servicio de directorio desarrollado por Microsoft que se utiliza para almacenar información sobre los recursos de red y los usuarios de una organización. Es una base de datos jerárquica que proporciona servicios de autenticación, autorización y administración centralizada de recursos y políticas de seguridad en una red de Windows.

AD se utiliza comúnmente en entornos empresariales y se integra con otros productos de Microsoft, como Microsoft Exchange Server, Microsoft SharePoint y Microsoft SQL Server, para proporcionar servicios de administración y seguridad centralizados. Además, AD es compatible con la autenticación de usuario única (SSO), lo que significa que los usuarios solo necesitan ingresar sus credenciales una vez para acceder a múltiples recursos de red.

En resumen, Active Directory es una herramienta importante para la gestión de recursos de red y la seguridad en entornos de Windows.

AH - ESP MODO TUNEL Y MODO TRANSPORTE

AH (Authentication Header) y ESP (Encapsulating Security Payload) son dos protocolos de seguridad utilizados en redes IPsec (Internet Protocol Security) para proporcionar confidencialidad, integridad y autenticación en las comunicaciones de red.

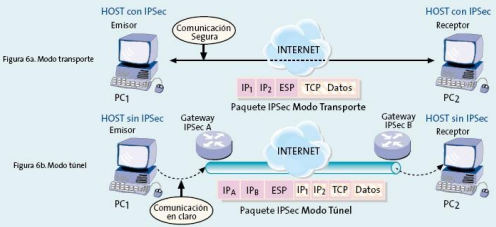

El modo Tunel y el modo Transporte son dos modos de operación de IPsec, que determinan cómo se protege el tráfico de red.

El modo Tunel encapsula el paquete IP original en un nuevo paquete IP con una nueva dirección IP de origen y destino. Esto permite que dos redes privadas se comuniquen de forma segura a través de una red pública, como Internet. El modo Tunel es útil para conectar redes geográficamente distantes y proteger el tráfico que pasa entre ellas.

El modo Transporte, en cambio, solo protege el contenido del paquete IP original. Este modo es adecuado para comunicaciones entre dos hosts o dispositivos finales en la misma red.

AH y ESP se utilizan en ambos modos, pero proporcionan diferentes funciones de seguridad.

AH proporciona autenticación y protección de integridad al paquete IP completo, lo que significa que cualquier cambio en el paquete será detectado. Sin embargo, AH no proporciona confidencialidad, por lo que cualquier persona que intercepte el tráfico podrá ver su contenido.

Por otro lado, ESP proporciona confidencialidad, lo que significa que el contenido del paquete IP está cifrado y no se puede leer sin la clave de descifrado. Además, ESP también proporciona autenticación y protección de integridad, lo que garantiza que el contenido del paquete no ha sido modificado en tránsito.

DIRECTIVAS CLIENTE, SERVIDOR Y SERVIDOR SEGURO

En el contexto de las Directivas de Grupo (Group Policy) de Active Directory, existen tres tipos de directivas que se pueden aplicar: directivas cliente, directivas servidor y directivas servidor seguro.

- Directiva cliente: es una directiva que se aplica a los equipos de los usuarios de la red de Windows. Estas directivas se utilizan para configurar y administrar opciones y configuraciones que afectan directamente a los usuarios finales, como la configuración del escritorio, la seguridad y las restricciones de software.

- Directiva servidor: es una directiva que se aplica a los servidores de la red de Windows. Estas directivas se utilizan para configurar y administrar opciones y configuraciones que afectan a los servidores de la red, como la configuración de la red, la seguridad, la configuración del servidor de archivos y la configuración del servidor de impresión.

- Directiva servidor seguro: es una directiva que se aplica a los controladores de dominio y otros servidores que tienen un alto nivel de seguridad en la red de Windows. Estas directivas se utilizan para configurar y administrar opciones y configuraciones de seguridad críticas para el dominio y la infraestructura de Active Directory, como la política de contraseñas, la auditoría, el cifrado de datos y la autenticación.

Es importante destacar que estas categorías no son mutuamente excluyentes. Una directiva puede contener configuraciones que se aplican a los tres tipos de entidades en la red (clientes, servidores y controladores de dominio). La categorización se utiliza más como una forma de organizar y gestionar las directivas en la red de Windows.

VENTAJAS Y DESVENTAJAS ACTIVE DIRECTORY

Ventajas:

Centralización: Active Directory permite una gestión centralizada de los recursos de la red de Windows, lo que significa que los administradores pueden controlar y configurar de forma remota los recursos de la red, lo que aumenta la eficiencia y reduce el tiempo y los costos de administración.

Seguridad: Active Directory proporciona funciones de seguridad avanzadas, como la autenticación de usuarios y la administración de permisos y accesos. Además, ofrece herramientas de auditoría para ayudar a los administradores a detectar y resolver problemas de seguridad.

Escalabilidad: Active Directory es escalable y puede admitir redes pequeñas y grandes. También es compatible con la replicación de datos, lo que significa que los cambios realizados en un controlador de dominio se replican en otros controladores de dominio de la red de forma automática.

Integración: Active Directory se integra con otros servicios de Microsoft, como Exchange Server, SharePoint y Skype for Business. Esto permite a los usuarios acceder a estos servicios de forma más rápida y sencilla, lo que aumenta la productividad.

Desventajas:

Costo: Active Directory es una solución propietaria de Microsoft y, por lo tanto, implica un costo para las empresas que la utilizan. Además, se requiere hardware y software adicional para implementar y mantener Active Directory.

Complejidad: Active Directory es una herramienta compleja que requiere una formación y experiencia adecuadas para su administración y configuración adecuadas. Los errores de configuración pueden tener graves consecuencias en la seguridad y la estabilidad de la red.

Dependencia: Active Directory es una herramienta crítica para la administración de una red de Windows, lo que significa que una falla o un problema de rendimiento en Active Directory puede tener un impacto significativo en la red y en la productividad de la empresa.

Hash, DES y AES.

Un hash es una función matemática que toma un mensaje de entrada y produce una cadena de salida única de longitud fija. El propósito principal de un hash es asegurarse de que el mensaje de entrada no haya sido alterado durante su transmisión o almacenamiento. Los hashes son útiles en la seguridad informática porque permiten a los usuarios verificar que un archivo o mensaje recibido es el mismo que el que fue enviado originalmente.

DES (Data Encryption Standard): DES es un algoritmo de cifrado simétrico que fue desarrollado en la década de 1970. Utiliza una clave de 56 bits y se utiliza para cifrar y descifrar datos. DES funciona dividiendo el mensaje de entrada en bloques de 64 bits y aplicando una serie de operaciones de cifrado en cada bloque utilizando la clave de 56 bits. El resultado final es el mensaje cifrado.

AES (Advanced Encryption Standard): AES es un algoritmo de cifrado simétrico que se utiliza ampliamente en la actualidad. Utiliza una clave de 128, 192 o 256 bits y se utiliza para cifrar y descifrar datos. AES funciona dividiendo el mensaje de entrada en bloques de 128 bits y aplicando una serie de operaciones de cifrado en cada bloque utilizando la clave de 128, 192 o 256 bits. El resultado final es el mensaje cifrado.

La principal diferencia entre DES y AES es el tamaño de la clave y la cantidad de rondas de cifrado que se aplican. DES utiliza una clave de 56 bits y aplica 16 rondas de cifrado, mientras que AES utiliza una clave de 128, 192 o 256 bits y aplica 10, 12 o 14 rondas de cifrado, respectivamente. AES se considera más seguro que DES debido a su mayor longitud de clave y la cantidad de rondas de cifrado que se aplican.

DATOS IMPORTANTES DE ACTIVE DIRECTORY

Active Directory se lanzó por primera vez en 1999 junto con Windows 2000. Desde entonces, ha evolucionado y mejorado en varias versiones, incluidas las versiones de Windows Server 2003, 2008, 2012, 2016 y 2019.

El concepto de Active Directory se basa en el modelo de servicio de directorio X.500, que es un estándar internacional para los servicios de directorio. Microsoft adaptó este modelo para su uso en su sistema operativo de servidor de Windows.

Active Directory puede contener una gran cantidad de objetos, incluidos usuarios, grupos, equipos, impresoras, recursos compartidos, contactos y unidades organizativas.

Active Directory utiliza el protocolo de inicio de sesión seguro (Kerberos) para autenticar a los usuarios y permitir el acceso a los recursos de la red. Kerberos es un protocolo de autenticación de red seguro que proporciona protección contra ataques de intermediarios.

Active Directory incluye una serie de herramientas de gestión, como el Editor de directivas de grupo, el Administrador de usuarios y equipos de Active Directory, el Administrador de DNS y DHCP y el Administrador de certificados.

Active Directory puede integrarse con otros servicios de Microsoft, como Exchange Server, SharePoint, Lync Server y System Center, para proporcionar una experiencia de usuario más integrada y una administración centralizada de la red.