Amenazas en Cloud Computing

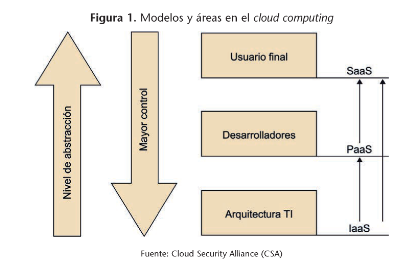

La naturaleza compartida en los catálogos de servicios en el campo de la computación en la nube introduce la aparición de nuevas brechas de seguridad que pueden amenazar los beneficios obtenidos en el cambio hacia tecnologías basadas en la nube. Organizaciones como la CSA (Cloud Security Alliance) advierten que es importante considerar que los servicios en la nube, por su naturaleza, permiten a los usuarios omitir las políticas de seguridad de toda la organización utilizando servicios externos, fenómeno que se conoce como «Shadow IT». De aquí la importancia de establecer nuevos controles para la detección, el control y la concienciación sobre los riesgos de esta nueva situación. En términos generales, en función del tipo de servicio contratado, conforme va incrementándose el nivel de abstracción disminuye el control que el cliente tiene sobre la infraestructura. Del mismo modo, cuanto mayor control tiene la organización o el cliente sobre la infraestructura que proporciona el servicio, mayor nivel de seguridad y control puede aplicar sobre esta y, por tanto, sobre la información tratada.

Los servicios en la nube, o servicios en la nube, han traído importantes beneficios a las empresas. En los últimos años, sin embargo, ha crecido la preocupación por la seguridad de estos servicios en todos los sectores. Hay varias amenazas en el entorno de la nube que pueden amenazar la viabilidad de un negocio. Por eso es importante que los profesionales dedicados a la ciberseguridad conozcan los riesgos digitales asociados al cómputo en la nube. En 2010, Cloud Security Alliance identificó hasta 10 amenazas o riesgos de la nube para las organizaciones. Pero a lo largo de los años, estos riesgos digitales han aumentado. El último informe es de 2016 y amplía la lista para incluir 12 amenazas a los servicios de almacenamiento en la nube.

Riesgos digitales de los servicios en la nube son violaciones de datos: una persona no autorizada filtra, roba o divulga información sensible, protegida o confidencial. Inadecuada gestión de derechos de acceso, credenciales e identificación. Las fugas de datos pueden deberse a una gestión insuficiente de los sistemas de autenticación o al uso de algoritmos de cifrado. UI y API inseguros. Los proveedores de servicios en la nube proporcionan interfaces y APIS para que los clientes interactúen con su infraestructura tecnológica. Por tanto, la seguridad del servicio en la nube depende de la seguridad de estas APIS.

Principales Amenazas

Fuga de información

Los entornos en la nube se enfrentan a muchas de las amena- zas que ya encontramos en las redes corporativas tradicionales, pero estas se acentúan debido a la gran cantidad de datos alma- cenados en servidores en la nube, y los proveedores se convier- ten en un objetivo más atractivo. Si hablamos de datos/ información, es muy importante tener en cuenta que la gravedad del daño depende en gran medida de la sensibilidad de los datos expuestos. La información financiera expuesta tiende a salir en los titulares de la prensa generalista, pero las infracciones que involucran información de salud, secretos comerciales y propie- dad intelectual son las más devastadoras. Cuando se produce una fuga de datos, las empresas pueden incurrir en multas o pueden enfrentarse a demandas o incluso a cargos criminales. También se han de considerar las investiga- ciones de la infracción y las propias notificaciones hacia los clientes, que por daños de imagen pueden añadir costes muy significativos. Efectos indirectos, como daños a la marca y la pérdida de negocio, pueden afectar a las organizaciones durante varios años. Al final, los proveedores de nube implementan controles de seguridad para proteger sus entornos, pero cabe recordar que en última instancia las organizaciones son responsables de proteger sus propios datos dentro de la organización y también en la nube. Es más que recomendable que las organizaciones utilicen meca- nismos como la autenticación multifactor y el cifrado de datos para protegerse contra las fugas de información.

Credenciales comprometidas y suplantación en la autenticación.

Las brechas de datos y otros ataques frecuentemente resultan de un sistema de autenticación «pobre», como permitir contraseñas débiles y una mala administración de claves o certificados. A menudo, las organizaciones luchan con la gestión de identidades en tanto que tratan de asignar permisos adecuados a la función de trabajo del usuario. Pero en algunas ocasiones la falta de gestión correcta de las bajas provoca que no estas no sean efectivas en el momento en el que el puesto de trabajo cambia o el usuario abandona la organización. Los sistemas de autenticación multifactor, como las contraseñas de un solo uso, la autenticación mediante dispositivos móviles y las tarjetas inteligentes protegen los servicios en la nube porque dificultan que los atacantes inicien sesión con contraseñas robadas. Existen multitud de ejemplos de organizaciones y servicios de internet muy conocidos que han expuesto millones de registros de clientes o usuarios como resultado de credenciales de usuario robadas. En la mayoría de los casos, asociado a fallos en el despliegue de un proceso de autenticación de tipo multifactor, así que una vez que los atacantes obtienen las credenciales, solo cabe esperar que el proceso que se encarga de la respuesta a incidentes sea efectivo. Muchos desarrolladores cometen el error de incrustar credenciales y claves criptográficas en el código fuente y dejarlas en repositorios orientados al público, como GitHub. Las claves necesitan estar adecuadamente protegidas, y una infraestructura de clave pública bien asegurada es necesaria. También necesitan ser rotadas periódicamente para que a los atacantes les sea más difícil utilizar claves que han obtenido sin autorización. Las organizaciones que planean federar la identidad con un proveedor de la nube necesitan entender las medidas de seguridad que el proveedor utiliza para proteger la plataforma de identidad. Centralizar la identidad en un solo repositorio tiene sus riesgos, y en cada caso se ha de valorar muy bien la protección y las salvaguardas asociadas.

Interfaces y API hackeadas

Prácticamente todos los servicios y las aplicaciones en la nube ahora ofrecen API para facilitar tareas de automatización e interoperabilidad. Los equipos de TI utilizan interfaces y API para gestionar e interactuar con servicios en la nube, incluidos aquellos que ofrecen aprovisionamiento en autoservicio, gestión remota, orquestación, monitorización y supervisión en la nube. La seguridad y la disponibilidad de los servicios en la nube, desde la autenticación y el control de acceso hasta el cifrado y la monitorización de actividades, dependen de la seguridad de la API. El riesgo aumenta con terceros que dependen de las API y se basan en estas interfaces, ya que las organizaciones pueden necesitar exponer más servicios y credenciales. Las interfaces débiles y las API exponen a las organizaciones a cuestiones de seguridad relacionadas con la confidencialidad, la integridad, la disponibilidad y la rendición de cuentas. Las API y las interfaces tienden a ser la parte más expuesta de un sistema porque normalmente son accesibles desde internet. Se recomiendan controles adecuados como la primera línea de defensa y detección. Las aplicaciones y los sistemas de modelado de amenazas, incluidos los flujos de datos y la arquitectura/diseño, se convierten en partes importantes del ciclo de vida del desarrollo. También se recomiendan revisiones de código enfocadas en la seguridad y rigurosas pruebas de penetración.

Vulnerabilidad

Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un proble- ma mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control Las vulnerabilidades del sistema, o bugs explotables en los programas, no son nuevos, pero se han convertido en un problema mayor con la acentuación de los sistemas de información «multitenant» en el modelo de cloud computing. Las organizaciones comparten memoria, bases de datos y otros recursos en estrecha proximidad, lo que crea nuevas superficies de ataque. Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con «procesos de TI básicos». Las mejores prácticas incluyen la exploración regular de vulnerabilidades, la administración rápida de parches y un rápido seguimiento de las amenazas informadas. Es importante considerar que los costes de mitigar las vulnerabilidades del sistema «son relativamente pequeños en comparación con otros gastos de TI». El coste de poner los procesos de TI en el lugar que les correspondes con el objetivo de controlar, detectar y reparar vulnerabilidades es pequeño en comparación con el daño potencial. Las organizaciones necesitan parchear lo más rápido posible, preferiblemente como parte de un proceso automatizado y recurrente. Los procesos de control de cambios que tratan los parches de emergencia aseguran que las actividades relacionadas con el mantenimiento del software esten debidamente documentadas y revisadas por los equipos tecnicos.

Ataques de denegación de servicio (DDoS)

Los ataques DDoS buscan saturar los recursos de una aplicación o servicio en la nube, impidiendo que los usuarios legítimos accedan a ellos. Estos ataques pueden interrumpir la disponibilidad de los sistemas y causar pérdidas económicas. Los ataques de denegación de servicio (DDoS, por sus siglas en inglés) son un tipo de ataque cibernético diseñado para saturar los recursos de un sistema o servicio, lo que impide que los usuarios legítimos puedan acceder a ellos. El objetivo principal de un ataque DDoS es abrumar un sitio web, una aplicación o una infraestructura de red con un gran volumen de tráfico o solicitudes, superando su capacidad de procesamiento y dejándolo inoperativo.

Los ataques DDoS suelen ser llevados a cabo por un grupo de atacantes utilizando una red de dispositivos comprometidos llamada "botnet". Estos dispositivos, que pueden ser computadoras, servidores, enrutadores u otros dispositivos conectados a Internet, son controlados de forma remota por los atacantes sin el conocimiento de sus propietarios legítimos. Los atacantes envían una gran cantidad de solicitudes o tráfico falso desde estos dispositivos hacia el objetivo, sobrecargándolo y consumiendo sus recursos, como el ancho de banda, la capacidad de procesamiento o la memoria.

Los ataques DDoS pueden tener diversos efectos negativos, como:

1. Interrupción del servicio: El objetivo del ataque se vuelve inaccesible para los usuarios legítimos, lo que puede provocar la caída de un sitio web, una aplicación o un servicio en línea.

2. Pérdida de ingresos: Si un sitio web o una aplicación es inaccesible durante un período prolongado, puede resultar en pérdidas económicas para la organización propietaria.

3. Daño a la reputación: La interrupción del servicio y la incapacidad de satisfacer las necesidades de los usuarios pueden afectar negativamente la reputación de una organización, especialmente si se trata de una empresa que depende en gran medida de su presencia en línea.

4. Encubrimiento de otros ataques: En algunos casos, un ataque DDoS puede ser utilizado como una distracción para ocultar otros ataques dirigidos, como intentos de robo de datos o infiltración en la red.

Por lo general la motivación de ellos es obtener dinero a cambio de reactivar el servicio por medio de criptomonedas. Para protegerse contra los ataques DDoS, las organizaciones suelen implementar medidas de seguridad, como sistemas de detección y mitigación de DDoS, firewalls, balanceadores de carga, servicios de seguridad en la nube y configuraciones adecuadas de red. Estas medidas ayudan a filtrar y mitigar el tráfico malicioso, permitiendo que los sistemas se mantengan disponibles para los usuarios legítimos incluso durante un ataque DDoS.

Malware y código malicioso

Los sistemas en la nube pueden verse afectados por malware y código malicioso si no se aplican adecuadas medidas de seguridad. Estos programas pueden comprometer la integridad de los datos, robar información confidencial o causar daños en los sistemas. El malware, abreviatura de "software malicioso" (malicious software en inglés), es un término que se utiliza para describir cualquier tipo de programa o código diseñado con intenciones maliciosas. El objetivo del malware es infiltrarse en un sistema informático sin el consentimiento del usuario y realizar acciones dañinas, robar información o causar otros tipos de perjuicio.

El malware puede tomar muchas formas y se propaga principalmente a través de descargas de archivos infectados, enlaces maliciosos, correos electrónicos de phishing, anuncios en línea o dispositivos de almacenamiento infectados, entre otros medios. Algunos ejemplos comunes de malware incluyen:

Virus: Se adjuntan a archivos legítimos y se propagan cuando se ejecuta el archivo infectado. Pueden dañar archivos, sistemas operativos o programas y pueden replicarse a sí mismos para infectar otros archivos o dispositivos.

Gusanos (worms): Son programas que se replican y se propagan automáticamente a través de redes informáticas, aprovechando vulnerabilidades en el sistema operativo. Pueden dañar o afectar la funcionalidad de los sistemas, así como propagar otros tipos de malware.

Troyanos (Trojan horses): Son programas que se disfrazan como software legítimo pero, una vez que se ejecutan, permiten que un atacante obtenga acceso remoto al sistema. Pueden robar información confidencial, como contraseñas o datos bancarios, o proporcionar acceso no autorizado al sistema.

Ransomware: Este tipo de malware cifra los archivos del sistema y luego exige un rescate para restaurar el acceso a los datos. Es especialmente perjudicial para individuos y organizaciones, ya que puede causar la pérdida de datos importantes o confidenciales.

Spyware: Se instala en un sistema sin el conocimiento del usuario y recopila información personal, como contraseñas, historial de navegación o datos de tarjetas de crédito, para enviarla a terceros sin autorización.

Adware: Muestra anuncios no deseados en el sistema infectado, generalmente de forma intrusiva, y puede ralentizar el rendimiento del sistema.

Para protegerse contra ellos, se recomienda utilizar soluciones de seguridad actualizadas, como antivirus y antimalware, mantener el software y los sistemas operativos actualizados, evitar descargar archivos o hacer clic en enlaces sospechosos y ser cauteloso al abrir correos electrónicos de remitentes desconocidos o que parezcan sospechosos.

Insiders maliciosos

Los usuarios internos que tienen acceso a los sistemas en la nube pueden representar una amenaza si actúan de manera maliciosa. Pueden abusar de sus privilegios de acceso para robar datos, realizar cambios no autorizados o causar daños intencionales.

Problemas de cumplimiento normativo

Al utilizar servicios en la nube, las organizaciones deben asegurarse de cumplir con las regulaciones y normativas aplicables a su sector. La falta de cumplimiento puede dar lugar a sanciones legales y pérdida de confianza de los clientes.

Brechas en la seguridad física

Aunque los proveedores de servicios en la nube implementan medidas de seguridad física, como sistemas de control de acceso y vigilancia, aún existe la posibilidad de que se produzcan brechas. Si un atacante obtiene acceso físico a los servidores o centros de datos, puede comprometer la seguridad de los datos almacenados en la nube.

Problemas de compartimentación

En los entornos en la nube, es posible que los datos de diferentes clientes se almacenen en los mismos servidores físicos. Si no se implementan adecuadas medidas de aislamiento, puede existir el riesgo de que un cliente acceda o modifique los datos de otro cliente de manera no autorizada.

Riesgos de terceros

Al utilizar servicios en la nube, las organizaciones pueden depender de terceros proveedores para el almacenamiento, procesamiento y gestión de sus datos. Si estos proveedores no cuentan con las medidas de seguridad adecuadas, pueden convertirse en un punto de vulnerabilidad para los datos de la organización.

Evitar Amenazas

Para evitar amenazas en la computación en la nube, considere implementar las siguientes prácticas:

Elija un proveedor de servicios en la nube confiable

Realice una investigación exhaustiva para seleccionar un proveedor de servicios en la nube confiable y de buena reputación. Considere factores como las medidas de seguridad, las certificaciones de cumplimiento, la reputación y las opiniones de los clientes.

Comprender la responsabilidad compartida

Comprender el modelo de responsabilidad compartida entre usted y el proveedor de servicios en la nube. Aclare qué aspectos de seguridad son responsabilidad del proveedor y cuáles son responsabilidad suya. Esto lo ayudará a identificar sus obligaciones de seguridad y garantizar que se aborden adecuadamente.

Implemente una autenticación sólida

Aplique mecanismos de autenticación sólidos, como la autenticación multifactor (MFA), para proteger las cuentas de los usuarios y evitar el acceso no autorizado.

Cifrar datos

Cifre datos confidenciales tanto en reposo como en tránsito. Esto garantiza que incluso si los datos se ven comprometidos, permanecerán ilegibles e inutilizables para personas no autorizadas.

Actualice y aplique parches a los sistemas con regularidad

Mantenga sus sistemas, aplicaciones y software actualizados con los últimos parches y actualizaciones de seguridad. Supervise y aplique periódicamente las actualizaciones de seguridad proporcionadas por su proveedor de servicios en la nube.

API e interfaces seguras

Asegúrese de que las API y las interfaces utilizadas para interactuar con los servicios en la nube estén debidamente protegidas. Siga las mejores prácticas, como el uso de protocolos seguros (por ejemplo, HTTPS), la implementación de mecanismos sólidos de autenticación y autorización, y la realización de auditorías de seguridad periódicas.

Implemente controles de acceso sólidos

Aplique el principio de privilegio mínimo otorgando acceso solo a los recursos y funciones necesarios. Revise y actualice periódicamente los permisos de los usuarios y los derechos de acceso.

Educar a los empleados

Brinde programas integrales de capacitación y concientización sobre seguridad a los empleados para garantizar que comprendan las mejores prácticas para la seguridad en la nube. Esto incluye capacitación sobre cómo identificar y evitar ataques de phishing, usar contraseñas seguras y proteger la información confidencial.

Copia de seguridad de datos periódica

Implemente una estrategia sólida de copia de seguridad de datos para garantizar que los datos críticos se respalden regularmente y se puedan restaurar en caso de pérdida o violación de datos.

Supervisión y auditoría

Implemente la supervisión y la auditoría continuas de los recursos y las actividades de la nube. Utilice herramientas de monitoreo de seguridad para detectar y responder rápidamente a los incidentes de seguridad.

Realice evaluaciones de seguridad periódicas

Realice evaluaciones de seguridad periódicas, incluidas pruebas de penetración y análisis de vulnerabilidades, para identificar y abordar posibles debilidades de seguridad.

Manténgase informado

Manténgase actualizado con las últimas tendencias de seguridad, vulnerabilidades y mejores prácticas en computación en la nube. Participe en comunidades de seguridad en la nube, siga blogs de seguridad y participe en conferencias o eventos relevantes.

VEASE TAMBIEN

15 problemas, amenazas y riesgos de seguridad en la nube