Conferencia de Ciberseguridad para nubes publicas y privadas

Introducción

En la era digital actual, la ciberseguridad ha adquirido una importancia sin precedentes. A medida que nuestras vidas se vuelven cada vez más interconectadas a través de la tecnología, tanto las empresas como las personas deben ser extremadamente diligentes en la protección de sus datos e información. La proliferación de dispositivos conectados, desde computadoras y teléfonos inteligentes hasta electrodomésticos y vehículos, ha ampliado considerablemente la superficie de ataque, ofreciendo a los cibercriminales numerosas oportunidades para explotar vulnerabilidades.

Las amenazas cibernéticas son diversas y están en constante evolución, incluyendo desde piratas informáticos que buscan explotar debilidades en los sistemas de seguridad para robar información, hasta malware que puede infectar y dañar sistemas enteros, y ataques cibernéticos sofisticados dirigidos a desestabilizar infraestructuras críticas. Estas amenazas no solo comprometen la seguridad de los datos, sino que también pueden tener consecuencias devastadoras para la privacidad, la integridad y la disponibilidad de la información.

La creciente frecuencia y sofisticación de estos ataques subraya la necesidad urgente de comprender y aplicar principios sólidos de ciberseguridad. Esta wiki tiene como objetivo proporcionar una introducción básica pero completa a los conceptos clave de la ciberseguridad, abordando desde las prácticas más fundamentales hasta las estrategias avanzadas para mitigar riesgos.

CiberSeguridad

Tiene como objetivo proteger los sistemas, aplicaciones, dispositivos informáticos, datos confidenciales y activos financieros de personas y organizaciones contra virus informáticos simples y molestos, ataques sofisticados y costosos de ransomware y todo lo demás,su importancia ha crecido significativamente con la digitalización de prácticamente todos los aspectos de la vida personal, profesional y gubernamental.

Importancia de la Ciberseguridad

Protección de Datos Sensibles

- Confidencialidad: La ciberseguridad en la nube garantiza que los datos confidenciales almacenados y procesados en entornos de nube estén protegidos contra accesos no autorizados. Esto es crucial para proteger información sensible como datos personales, información financiera y propiedad intelectual.

- Integridad: Asegura que los datos no sean alterados de manera no autorizada mientras están almacenados o en tránsito en la nube. Esto garantiza la exactitud y la fiabilidad de la información, evitando la manipulación o corrupción de los datos.

- Disponibilidad: La ciberseguridad en la nube ayuda a garantizar que los servicios y recursos en la nube estén disponibles cuando se necesiten, evitando interrupciones no planificadas debido a ataques cibernéticos, fallos de infraestructura o errores humanos.

Protección contra Amenazas Cibernéticas

- Malware y Ransomware: La ciberseguridad en la nube protege contra ataques de malware y ransomware que pueden comprometer sistemas y datos almacenados en la nube, causando pérdida de datos, interrupciones del servicio y extorsión financiera.

- Ataques de Denegación de Servicio (DDoS): Ayuda a mitigar y prevenir ataques DDoS que intentan sobrecargar los servicios en la nube con tráfico malicioso, lo que resulta en la indisponibilidad de servicios para usuarios legítimos.

- Phishing y Ingeniería Social: Proporciona medidas de protección contra técnicas de phishing e ingeniería social que intentan engañar a usuarios y empleados para revelar información confidencial, como contraseñas y credenciales de acceso.

Cumplimiento Normativo y Legal

- Regulaciones de Protección de Datos: La ciberseguridad en la nube ayuda a garantizar el cumplimiento de regulaciones de protección de datos como el GDPR en Europa y HIPAA en Estados Unidos, que imponen requisitos estrictos sobre cómo se deben manejar y proteger los datos personales.

- Normas de Seguridad y Privacidad: Ayuda a cumplir con normas y estándares de seguridad y privacidad específicos de la industria, como PCI-DSS para la industria de pagos y ISO/IEC 27001 para la gestión de la seguridad de la información.

Cumplimiento Normativo: Muchas industrias están sujetas a regulaciones de privacidad y seguridad de datos, como el GDPR en Europa o HIPAA en el sector de la salud, lo que hace que la ciberseguridad sea un requisito legal.

Prácticas esenciales en ciberseguridad

- Capacitación regular para empleados y usuarios sobre buenas prácticas de ciberseguridad y cómo reconocer amenazas como correos de phishing

- Uso de contraseñas complejas y únicas.

- Implementación de MFA para agregar una capa extra de seguridad al requerir más de una forma de verificación.

- Uso de antivirus y anti-malware para detectar y eliminar software malicioso.

- Firewalls para filtrar y monitorear el tráfico de red.

- Mantener sistemas y aplicaciones actualizados para protegerse contra vulnerabilidades conocidas

- Realizar backups regulares de datos importantes para garantizar la recuperación en caso de un ataque.

- Uso de cifrado para proteger la información durante la transmisión y almacenamiento, asegurando que solo las partes autorizadas puedan acceder a los datos.

- Desarrollo y mantenimiento de políticas claras sobre el uso de sistemas y datos.

- Implementación de un plan de respuesta a incidentes para gestionar y mitigar los efectos de un ataque.

Seguridad en la nube

La seguridad en la nube es un conjunto de políticas, tecnologías y controles diseñados para proteger los datos, aplicaciones y la infraestructura asociada en un entorno de computación en la nube. A medida que más organizaciones migran a la nube, asegurar estos entornos se vuelve crucial para proteger la confidencialidad, integridad y disponibilidad de los datos y servicios.

Pilates de la Ciberseguridad

Los "pilates" de la ciberseguridad son los pilares fundamentales sobre los que se basa una estrategia de seguridad sólida. Estos pilares incluyen:

- Confidencialidad: La información debe ser accesible solo para las personas autorizadas.

- Integridad: La información debe ser precisa y completa.

- Disponibilidad: La información debe estar disponible cuando sea necesario.

El problema inicial

El panorama de las amenazas cibernéticas está en constante evolución, lo que dificulta que las empresas y las personas se mantengan al día. Algunos de los desafíos más comunes incluyen:

- Nubes híbridas y públicas: Las nubes híbridas y públicas ofrecen flexibilidad y escalabilidad, pero también pueden aumentar el riesgo de ataques cibernéticos.

- Oficinas remotas: Los empleados que trabajan de forma remota pueden ser más vulnerables a los ataques cibernéticos, ya que pueden no estar sujetos a las mismas medidas de seguridad que los empleados de la oficina.

- Servicios basados en funciones sin servidor y contenedores: Estos nuevos tipos de tecnologías pueden ser difíciles de proteger, ya que son dinámicos y escalables.

- Aplicaciones SAAS: Las aplicaciones SAAS pueden ser vulnerables a ataques si no se implementan y configuran correctamente.

- Aplicaciones dinámicas: Las aplicaciones dinámicas pueden ser difíciles de proteger, ya que cambian con frecuencia.

- Tipos de carga: Diferentes tipos de aplicaciones tienen diferentes requisitos de seguridad.

¿Por qué ser un cibercriminal?

Los cibercriminales están motivados por las ganancias financieras. Pueden obtener grandes sumas de dinero mediante estafas, ransomware y violaciones de datos.

- Estafas: Las estafas engañan a las personas para que revelen información personal o financiera.

- Ransomware: El ransomware es un tipo de malware que cifra los datos de la víctima y exige un rescate para descifrarlos.

- Violación de datos: Una violación de datos es un incidente en el que se compromete la información confidencial.

Soluciones

Hay una variedad de soluciones disponibles para ayudar a las empresas y las personas a protegerse contra las amenazas cibernéticas. Algunas de las soluciones más comunes incluyen: • Acceso a la red Zero Trust: Zero Trust es un enfoque de seguridad que asume que ningún usuario o dispositivo es de confianza de forma predeterminada. • Microsegmentación: La microsegmentación es una técnica que divide una red en segmentos más pequeños para limitar el alcance de un ataque cibernético.

Principales retos de la microsegmentación

La microsegmentación es una técnica de seguridad que divide una red en segmentos más pequeños para limitar el alcance de un ataque cibernético. Si bien la microsegmentación puede ofrecer una serie de beneficios, también presenta algunos retos importantes: Complejidad: La microsegmentación puede ser una tecnología compleja de implementar y administrar. Las empresas necesitan tener las habilidades y los recursos necesarios para implementar y mantener una solución de microsegmentación eficaz. Visibilidad: Es importante tener una visibilidad completa de todos los activos de la red para poder microsegmentar correctamente. Esto puede ser un desafío, especialmente en redes grandes y complejas. Escalabilidad: La microsegmentación debe poder escalarse para adaptarse a las necesidades cambiantes de una empresa. Esto puede ser costoso y complejo. Compatibilidad: La microsegmentación debe ser compatible con las aplicaciones y los dispositivos existentes. Esto no siempre es posible, lo que puede requerir cambios en la infraestructura existente. Gestión de políticas: Las políticas de microsegmentación deben definirse y gestionarse cuidadosamente para garantizar que sean eficaces y no impidan las operaciones comerciales normales. Operaciones: La microsegmentación puede aumentar la carga de trabajo de las operaciones de seguridad. Es importante contar con el personal y las herramientas adecuadas para gestionar una solución de microsegmentación. Costo: La microsegmentación puede ser una solución costosa de implementar y mantener. Las empresas deben sopesar los costos y beneficios de la microsegmentación antes de implementarla.

¿Cómo funciona la microsegmentación?

La microsegmentación es posible gracias a las redes definidas por software (SDN). SDN implementa la funcionalidad de enrutamiento de red en software, separando los datos de la red y los planos de control. SDN es útil para la microsegmentación porque el uso de software para implementar el enrutamiento de red permite una fácil integración de listas de control de acceso y definiciones de límites de red. Como resultado, SDN proporciona una implementación ligera y adaptable de microsegmentación y elimina la necesidad de definir físicamente rutas y límites de red.

¿Qué es la arquitectura de seguridad informática?

También conocida como arquitectura de seguridad, arquitectura de seguridad de la red o network security architecture, se define como la práctica de diseñar sistemas informáticos que garanticen la protección de los datos digitales. Se trata de la base de la defensa de los usuarios o de todo un negocio contra las amenazas cibernéticas.

La arquitectura de seguridad informática se diseña a partir de principios o pautas que especifican la estructura, los estándares, las políticas y el comportamiento funcional de una red informática, incluidas las medidas de seguridad. Dichas pautas también ayudan a identificar los riesgos de seguridad y a implementar las medidas requeridas para abordarlos.

Contar con una buena arquitectura de seguridad permite mantener la confidencialidad, integridad y disponibilidad de los datos. De igual forma, la arquitectura debe ser lo suficientemente flexible para adaptarse y proporcionar protección ante amenazas cibernéticas en constante evolución.

Implementación de arquitecturas de ciberseguridad

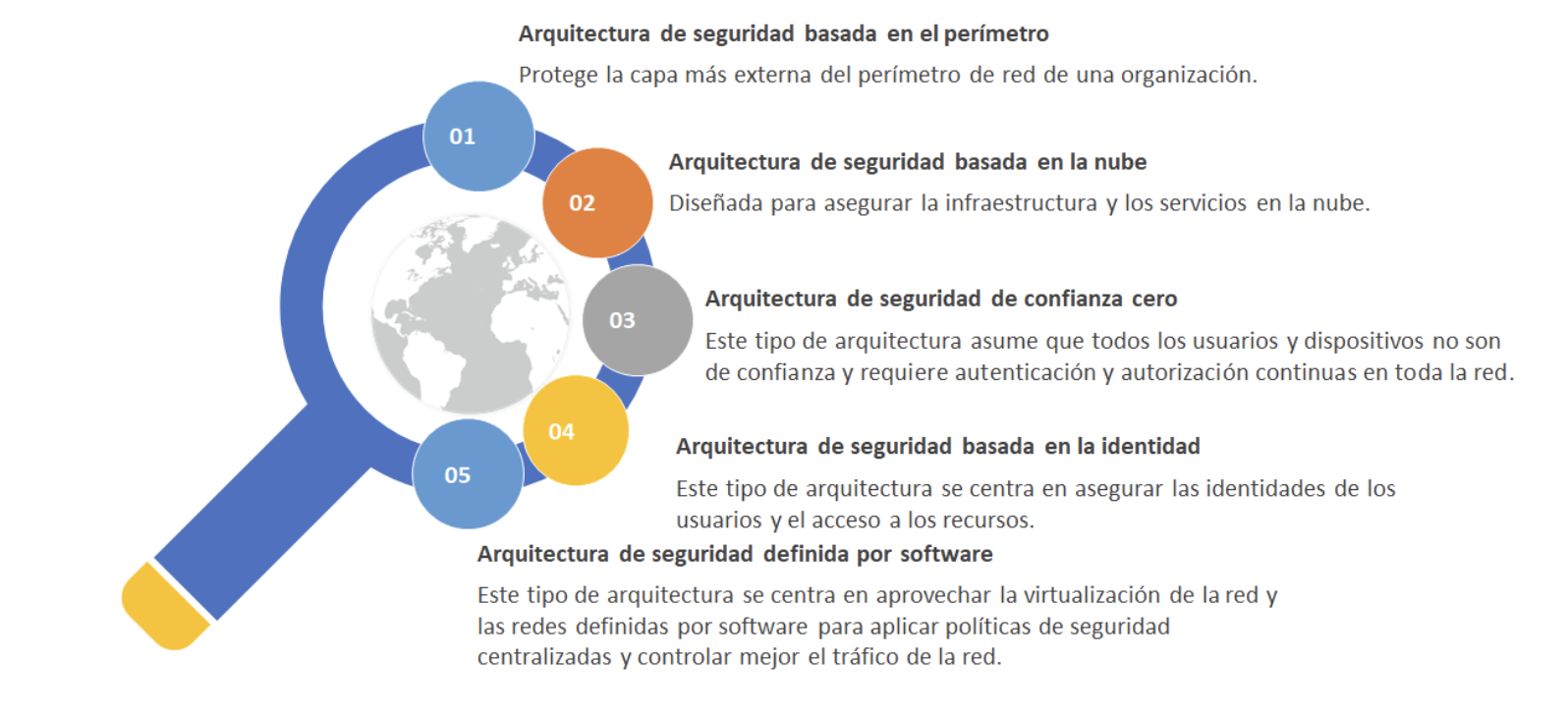

Hay una variedad de arquitecturas de ciberseguridad diferentes que se pueden utilizar para proteger una red. Algunas de las arquitecturas más comunes incluyen:

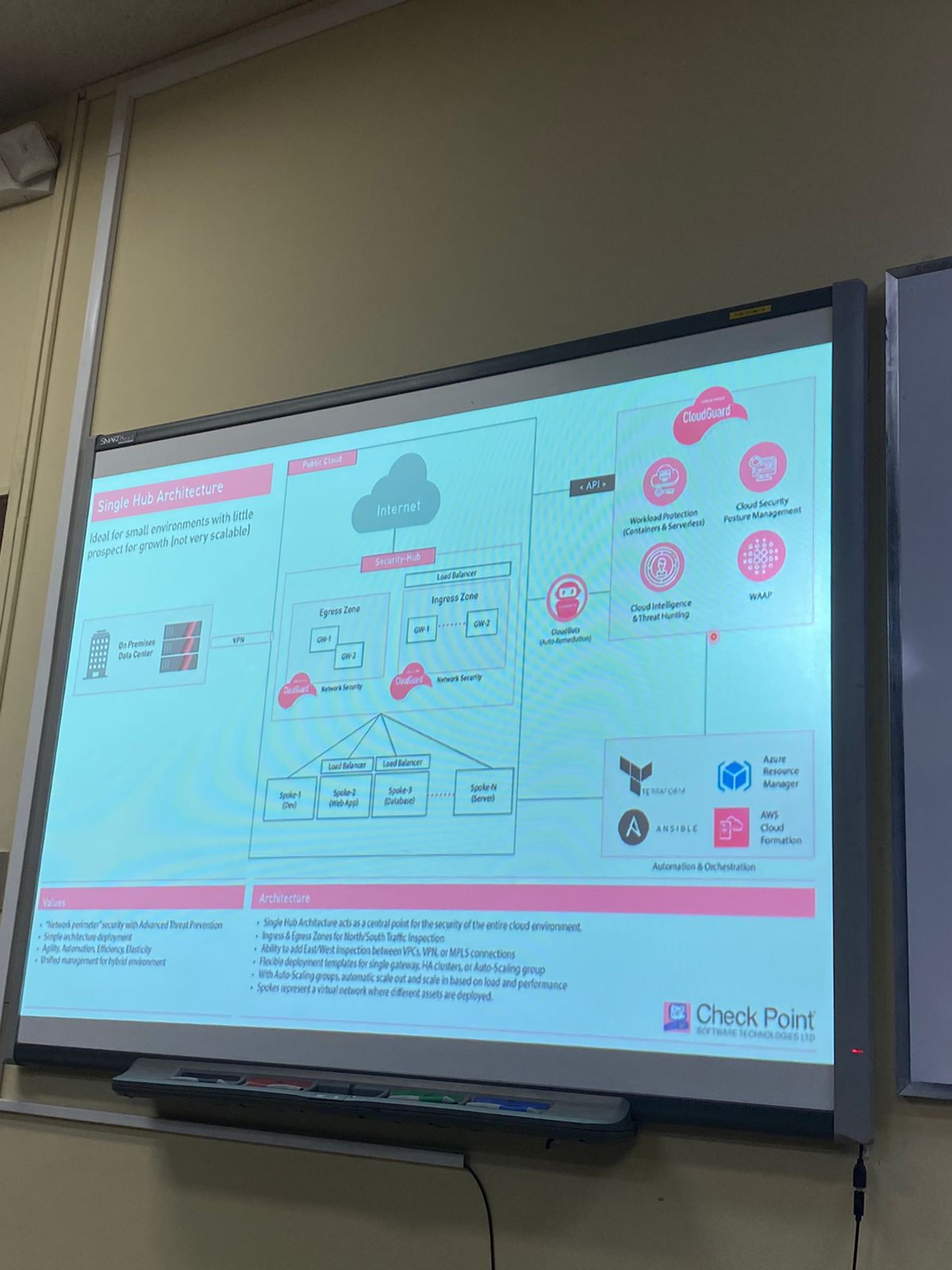

• Security Hub: Security Hub es una solución centralizada que proporciona visibilidad y control sobre la postura de seguridad de una organización.

• Single Hub Architecture: Una arquitectura de concentrador único utiliza un solo dispositivo para proporcionar seguridad a una red.

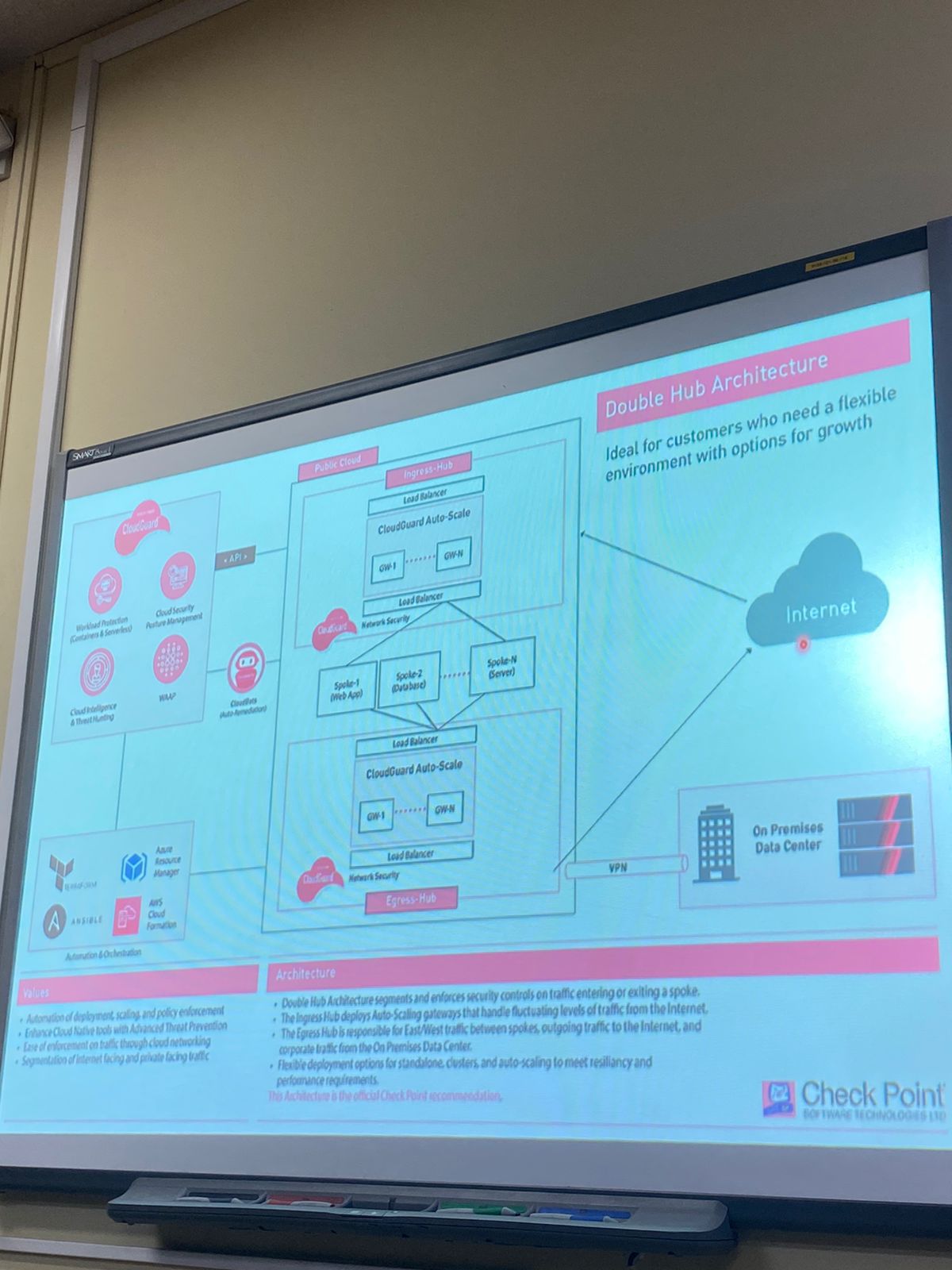

• Double Hub Architecture: Una arquitectura de concentrador doble utiliza dos dispositivos para proporcionar seguridad a una red.

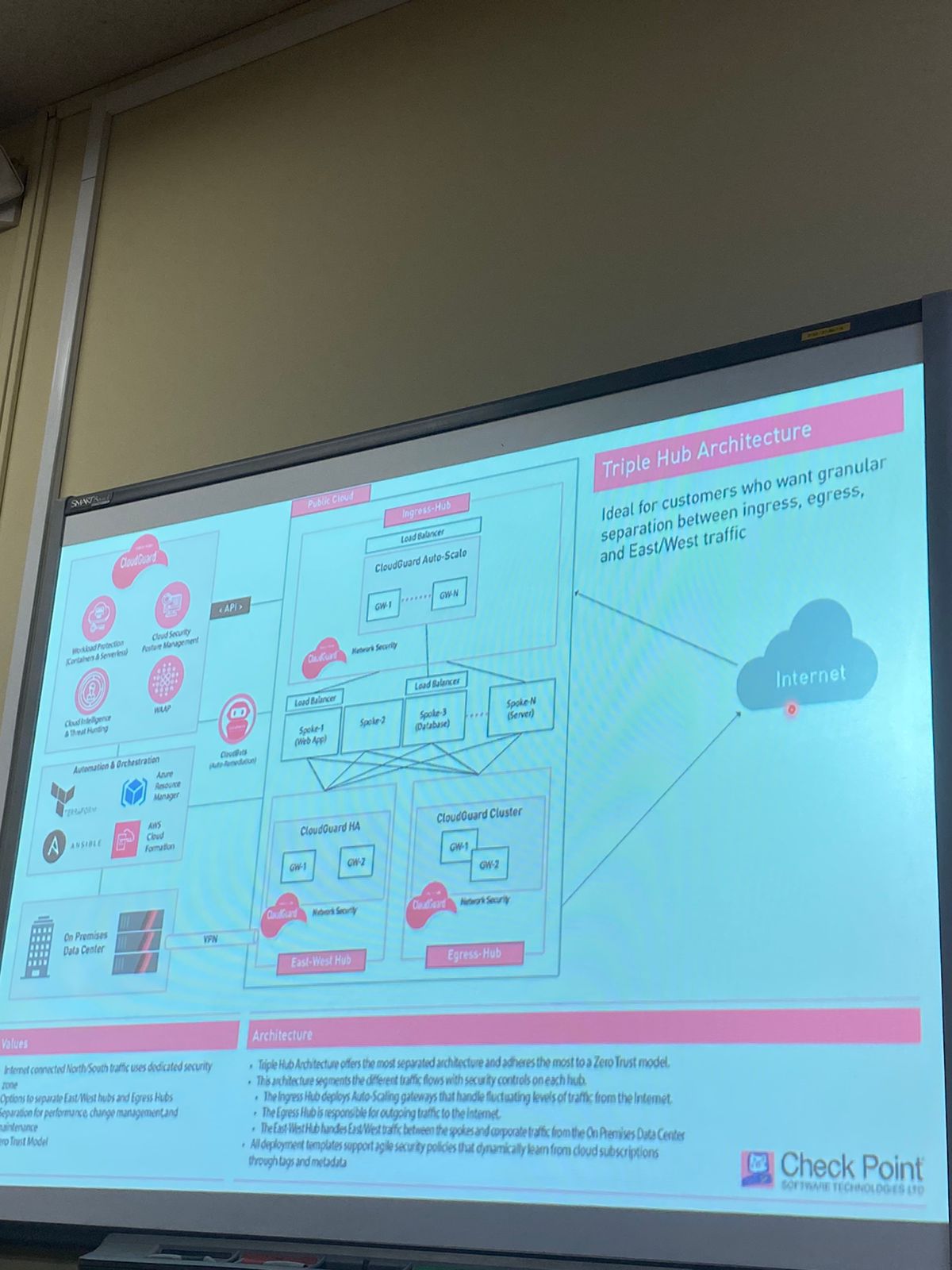

• Triple Hub Architecture: Una arquitectura de concentrador triple utiliza tres dispositivos para proporcionar seguridad a una red.